PCI DSS v4 加强网络安全

- billatnapier

- 发布于 2025-03-30 17:23

- 阅读 1397

文章讨论了PCI DSS v4版本对于加强网络安全的意义,特别是在加密方面的改进。新版本要求对存储的账户数据进行更严格的保护,并强调在传输和存储过程中使用强加密。此外,文章还提到了代替加密的其他方法,如截断、掩蔽和哈希,并强调了使用keyed-hashed(如HMAC)的重要性以增强安全性。

PCI DSS v4 加强网络安全

你还记得 Equifax 的 CEO 说的吗:

还有当时 Talk Talk 的 CEO Dido Harding 说的:

“[我们的数据]没有加密,法律上也不要求你加密它。我们在存储财务信息方面,已经遵守了我们所有的法律义务。”

那么,我们或许不得不承认,业内对加密的普遍理解和实施都很薄弱,而且通常情况下,董事会级别的人员对实际情况知之甚少。但是,作为网络安全专业人士,我们应该推动改进标准,就像桥梁工程师在发现桥梁不断倒塌时会推动改进桥梁建造方式一样。

PCI DSS

因此,在网络安全方面,更多的是一种激励——因为你想保护客户的详细信息而进行加密——或者是一种惩罚——如果你不遵守,你将失去交易许可。金融行业中最大的惩罚之一是 PCI DSS,它通常被认为是遵循良好的网络安全标准。

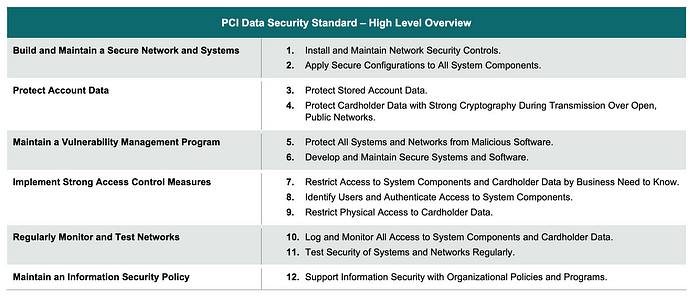

从高层次来看,PCI DSS 有六个主要要求:构建和维护安全的网络和系统;保护帐户数据;维护漏洞程序;实施强大的访问控制措施;定期监控和测试网络;以及维护信息安全策略:

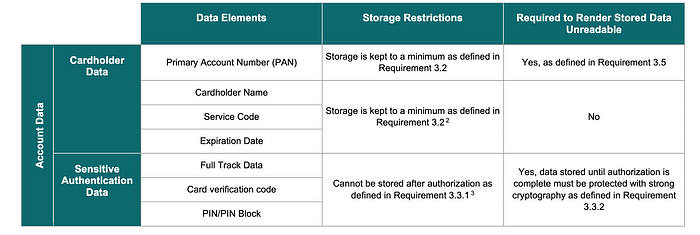

PCI DSS 中使用的两个核心数据元素是敏感身份验证数据 (SAD) 和持卡人数据。通常,PAN(主账号)在存储或传输时都会被加密,SAD 在使用后会被删除。这两个数据元素在存储时都应该加密(定义为“不可读”):

参考文献 [ 这里 ]

对于强大的加密,PCI DSS 侧重于至少 112 位的安全强度,以及 NIST SP(特殊出版物)800–57 [ 这里 ] 标准的密钥管理。

PCI DSS v4

PCI DSS 的第 4 版于 2024 年发布,使用电子支付的公司现在必须在 2025 年 4 月之前遵守新版本。安全标准有很多新的增强功能,包括增强的 MFA(多因素身份验证)方法以及增强的加密和密码学使用。

要求 3:保护存储的帐户数据

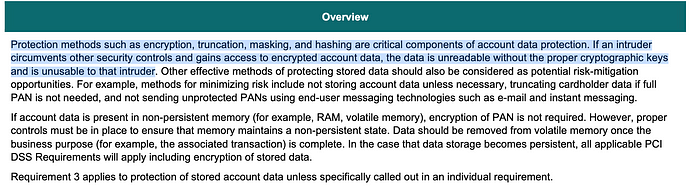

在要求 3 中,它直接涉及到加密问题 [ 这里 ]:

这段话是说:

“如果入侵者绕过其他安全控制并获得对加密帐户数据的访问权限,那么在没有正确的加密密钥的情况下,该数据是不可读的,并且对该入侵者来说是无法使用的。”

这意味着包含符合 PCI DSS(支付卡行业数据安全标准)的数据的基础设施的每个部分都需要对静态数据和传输中的数据实施强大的加密。这意味着,例如,API 调用现在应该被加密,以及 Web 基础设施中的任何数据。

总的来说,除了加密之外,还可以使用其他方法,包括:

- 截断。通过删除部分 PAN 数据,使完整的 PAN 不可读。

- 掩码。在显示或打印时隐藏 PAN 的一部分。

- 哈希。这使用 PAN 的加密哈希。

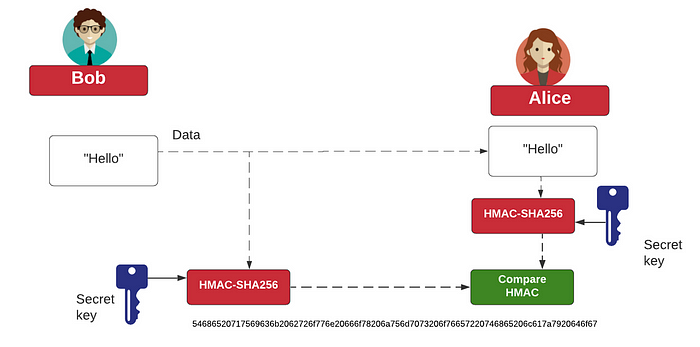

因此,企业可以对用户的 PAN 进行哈希处理,而不是加密用户的 PAN。但是,这种方法在真实性方面可能很弱。PCI DSS v4 现在通过强制所有哈希方法都必须使用 keyed-hashed 来增强这一点,例如使用 HMAC。有了这个,我们必须将加密密钥与哈希一起使用,以便验证其详细信息:

这种方法在破解哈希方面要强大得多,并且很难将哈希匹配回数据。内存中的保护不包括加密,但必须注意在不需要时删除数据:

“如果帐户数据存在于非持久性内存中(例如,RAM,易失性内存),则不需要 PAN 加密 。但是,必须

实施适当的控制措施,以确保内存保持非持久性状态。一旦

业务目的(例如,相关交易)完成,就应从易失性内存中删除数据。如果数据存储变为持久性,则所有适用的 PCI

DSS 要求都将适用,包括存储数据的加密”

结论

PCI DSS v4 肯定会加强网络安全的许多领域,包括在许多地方推进加密。

- 原文链接: billatnapier.medium.com/...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 翻译

- 学分: 0

- 分类: 安全

- 标签: PCI DSS v4 加密 网络安全 数据安全 支付卡行业数据安全标准 HMAC

- 区块链如何悄然保护你的在线购物体验 219 浏览

- MiCA监管与安全:每个加密货币创始人需要了解的内容 388 浏览

- 量子计算与区块链:匹配紧迫性与实际威胁 957 浏览

- Secret Box、Sealed Box 还是 Box:选择你的加密方法 450 浏览

- 区块链钱包入门 571 浏览

- 2026年隐私趋势 856 浏览

- BlockThreat - 2025年第51周 618 浏览

- 密码学氛围代码垃圾 645 浏览

- 量子计算与区块链:将紧迫性与实际威胁相匹配 456 浏览

- 区块威胁 - 2025年第46周 759 浏览

- 安全 - 说明 966 浏览

- BlockThreat 周报 - 2025年第43周 1393 浏览