攻击事件解析 2025

KiloEx 漏洞分析:跨链损失 740 万美元

- quillaudits

- 发布于 2025-04-16 17:31

- 阅读 1660

KiloEx 是一个多链永续合约协议,部署在 BNB、Base、opBNB 和 Manta 链上。2025年4月14日,KiloEx 遭遇攻击,损失达740万美元。攻击者利用用户合约中缺乏验证的漏洞,通过伪造签名和操纵价格,获利后迅速转移资金。

KiloEx 是一个部署在 BNB、Base、opBNB 和 Manta 上的多链永续协议,遭遇了一次 740 万美元的攻击。

2025 年 4 月 14 日,UTC 时间 18:53,攻击发生在 Base 链上,从 KiloEx 金库中窃取了 340 万美元。攻击者在其他链上也采用了类似的模式。本文分析涵盖了攻击细节、攻击发生方式、攻击流程以及资金损失。

攻击分析及其影响

攻击者 0x00fac92881556a90fdb19eae9f23640b95b4bcbd,于 2025 年 4 月 13 日 UTC 时间 23:32 通过 Tornado Cash 获得了资金,交易如下:https://etherscan.io/tx/0xa0fa4ab8ded0c07085d244e1981919b440f78b609e1cf8d7f8ee32d358dfdf46

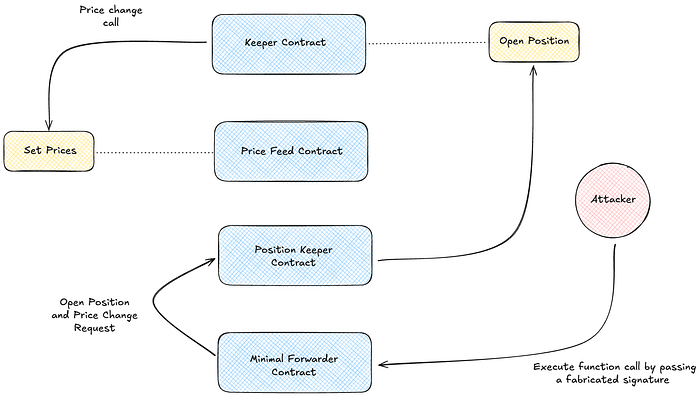

最初,攻击者调用了 MinimalForwarderContract (0x3274b668aed85479e2a8511e74d7db7240ebe7c8) 的 execute 函数。该合约允许用户提供输入,而没有任何适当的验证。因此,攻击者提供了一个伪造的 签名 以及 from 地址 0x551f3110f12c763d1611d5a63b5f015d1c1a954c,这是攻击者的另一个钱包。

这个伪造的签名允许攻击者更改 ETH 的价格

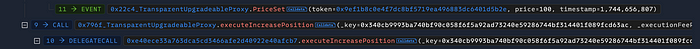

攻击者最初将 ETH 的价格设置为 100 美元,然后在平台上连续开设 ETH 多头头寸。

一旦头寸打开,攻击者再次将 ETH 的价格更改为 10000 美元,从杠杆头寸中获利。

在 ETH 上开设多头头寸 - executeIncreasePosition

平仓 ETH 多头头寸 - executeDecreasePosition

攻击后的资金流动

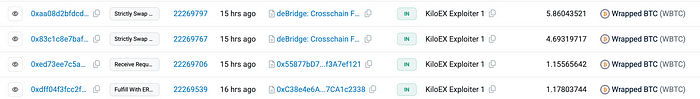

Kilo Ex 团队指出,有三个地址参与了攻击,分别是:

0x551f3110f12c763d1611d5a63b5f015d1c1a954c

0x00fac92881556a90fdb19eae9f23640b95b4bcbd

0xd43b395efad4877e94e06b980f4ed05367484bf3

所有资金目前都由以上 3 个地址持有。它们通过 zkBridge、deBridge 和 Meson 进行路由。

相关交易

如何防止此类攻击?

KiloEx 遭受攻击的根本原因是面向用户的合约缺乏验证检查。MinimalForwarderContract 是整个协议的关键部分,它允许用户在调用时设置任何 from 地址,而缺乏验证产生了连锁反应,对金库造成了损害。

KiloEx 是一个基于资金池的永续 DEX,交易者与 LP 进行交易。在这种情况下,LP 损失了他们的资金。

类似的攻击向量已经被多次使用。在这种情况下,一个简单的验证检查就可以挽救协议的金库。杠杆头寸的使用也加剧了攻击。此外,安全审计在预防此类情况方面起着重要作用。

结论

攻击者利用了面向用户的合约中缺乏验证和访问控制以及平台动态。

价格操纵攻击与杠杆相结合,对协议金库造成了损害。这次攻击导致 KiloEx 金库损失了 740 万美元,涉及的主要链包括 opBNB、Base、BSC 和 Manta。

- 原文链接: quillaudits.medium.com/k...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~