【安全月报】| 5月份因黑客攻击、诈骗等导致损失约1.82亿美元

- 零时科技

- 发布于 2025-06-03 15:19

- 阅读 1683

5月加密货币领域因黑客攻击、诈骗和漏洞利用损失约 1.82 亿美元

<!--StartFragment-->

零时科技每月安全事件看点开始了!据不完全统计,2025年5月加密货币领域因黑客攻击、诈骗和漏洞利用损失约 1.82 亿美元,较上月(4月)下降约 49%****。其中“钓鱼攻击”和“授权劫持”占比最高(42%,约7600万美元),攻击手法持续升级,如 EIP-7702 滥用事件。朝鲜黑客组织(Lazarus Group)转向针对个人投资者,单笔攻击最高损失520万美元。“跨链协议”和“DeFi 漏洞”仍是重灾区,共发生 13 起重大安全事件,平均单次损失超 700 万美元。

本月值得关注的是,机构级攻击减少,但针对普通用户的精细化钓鱼策略(如伪造 MetaMask 交易)显著增加,安全防护需更注重用户教育。

<!--EndFragment-->

<!--StartFragment-->

黑客攻击方面

典型安全事件 5 起

• Coinbase 遭黑客攻击

损失金额:预计损失 1.8 亿至 4 亿美元。

事件详情:5月15日,全球最大加密货币交易所 Coinbase 自曝黑客通过贿赂海外客服人员,窃取 9.7 万用户生物信息及交易数据。攻击者利用这些信息伪装成 Coinbase 官方,诱导用户将加密货币转入诈骗钱包。

• DeGods 创始人钱包被盗

损失金额:超过 19,000 美元。

事件详情:5月16日,NFT 项目 DeGods 创始人 Frank 的 Solana 钱包遭到黑客攻击,16 个 DeGods NFT 被出售,损失约 108 SOL(19,000 美元)

• Cetus DeFi 协议遭黑客攻击

损失金额:超过 2.6 亿美元。

事件详情:5月22日晚间,Sui 区块链上最大的 DEX 交易所 Cetus 协议遭受黑客攻击。攻击者利用虚假代币操纵价格曲线和储备计算,通过添加近零流动性来操纵内部 LP 状态,随后提取 SUI 和 USDC 等真实资产。在攻击发生后的 10 小时内,Sui 验证者网络迅速响应,成功冻结了被盗资金中的 1.62 亿美元。

• 某用户疑似遭朝鲜黑客攻击

损失金额:超过520万美元。

事件详情:5月24日,一名受害者疑似因恶意软件遭到朝鲜(DPRK)黑客攻击,损失超过 520 万美元。受害者的钱包资金从多个多签账户、普通钱包(EOA)以及交易所账户中流出,并被市价出售,有 1000 枚 ETH 被转入 Tornado Cash 进行混币处理。

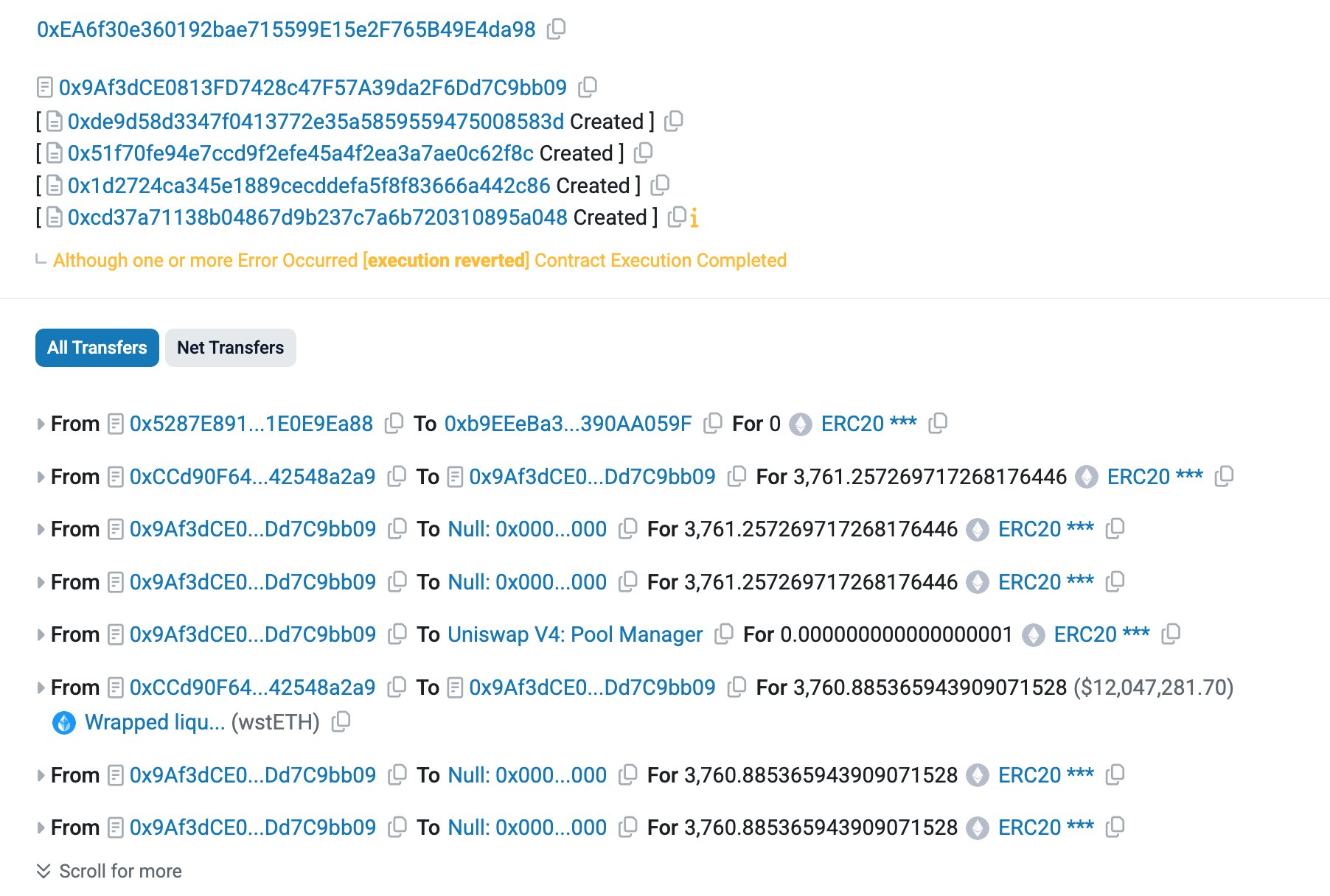

• Cork Protocol 被盗

损失金额:1,208万美元。

事件详情:5月28日,检测到疑似与 Cork Protocol 有关的可疑链上活动,被盗超过 1,000 万美元。该项目曾获得 a16z CSX 投资。Cork Protocol 联创 Phil Fogel 表示正在调查,已暂停所有合约。黑客地址: 0xEA...da98,被盗 4,530.6 ETH,价值约 1,208 万美元。

<!--StartFragment-->

Rug Pull / 钓鱼诈骗

典型安全事件 6 起

(1) 5月10日,0xbCe2 开头地址因签署多个网络钓鱼签名而损失了价值 859,063 美元的代币。

(2) 5月13日,0x0ba5 开头地址因签署网络钓鱼签名而损失了 $3.13M 的 WBTC。

(3) 5月23日,0x8606 开头地址因签署网络钓鱼签名而损失了 210,297 美元的 liquidETH。

(4) 5月24日,钓鱼组织 Inferno Drainer 近期利用以太坊 EIP-7702 升级特性实施新型攻击,已造成单笔约 15 万美元损失。EIP-7702允许EOA临时具备智能合约功能,攻击者利用已授权的MetaMask,诱导用户。

(5) 5月24日,某交易平台用户收到提现验证码短信,回拨电话后遭遇专业骗局。骗子冒充平台客服,以“安全漏洞”为由诱导受害者联系虚假“Ledger”公司,最终通过钓鱼网站骗取 110 万美元。

(6) 5月26日,监测到一起针对特定地址的“地址投毒”诈骗,涉及零转账钓鱼攻击,受害者地址两次向同一个诈骗地址转移总计约 260 万枚 USDT。

<!--EndFragment-->

<!--StartFragment-->

总结

尽管总损失金额较4月下降,但攻击者的策略呈现专业化、隐蔽化趋势:

• 技术滥用升级:如EIP-7702被恶意利用,绕过传统风控;

• 目标转移:朝鲜黑客从机构转向高净值个人,逃避监管追踪;

• 追回率低:仅约15%被盗资金被冻结或追回,混币器(如Tornado Cash)使用频繁。

建议:零时科技安全团队建议项目方需加强智能合约审计与实时监控,用户应警惕“高仿”交易授权,定期核查钱包权限。安全是持续战,零时科技将持续追踪威胁动态。

<!--EndFragment-->

- 为机器人募资:发展agent资本市场 208 浏览

- 一切皆市场 276 浏览

- AI 正热,加密货币遇冷,那又如何? 514 浏览

- 加密货币的长期博弈 368 浏览

- Zcash:比特币遗忘的隐私 413 浏览

- 加密货币的2026年 = 互联网的2002年:黎明前最黑暗的时刻 334 浏览

- 2025年第四季度加密货币和区块链风险投资 450 浏览

- 【安全月报】| 1 月加密货币领域因安全事件损失超 4 亿美元 460 浏览

- BlockThreat - 2026年第4周 627 浏览

- 零时科技 || PGNLZ 攻击事件分析 468 浏览

- 2026年加密货币研究工具指南 1006 浏览

- 回顾 2025,展望 2026 1094 浏览