币界独家链上安全指南,深度解读合法协议如何沦为诈骗工具?

- 币界网

- 发布于 2025-08-08 17:42

- 阅读 860

诈骗者的“工具箱”:三种利用协议的常见骗局区块链协议的设计初衷是为了确保交易的安全和自动化,但诈骗者恰恰利用了这些合法机制,结合用户的认知盲区,制造了多种难以察觉的攻击方式。1.恶意智能合约授权这是DeFi领域最常见的骗局之一。其原理在于利用ERC-20代币标准中的“Approve”授权功

<!--StartFragment-->

诈骗者的“工具箱”:三种利用协议的常见骗局

区块链协议的设计初衷是为了确保交易的安全和自动化,但诈骗者恰恰利用了这些合法机制,结合用户的认知盲区,制造了多种难以察觉的攻击方式。

1. 恶意智能合约授权

这是DeFi领域最常见的骗局之一。其原理在于利用ERC-20代币标准中的“Approve”授权功能。在正常的DeFi应用(如Uniswap)中,用户需要先授权(Approve)智能合约,允许其在未来从你的钱包中转移一定数量的代币以完成交易。

诈骗者则会创建一个伪装成合法项目(如假冒空投、DEX升级)的钓鱼网站。当用户连接钱包并被诱导点击“Approve”时,他们可能以为只是授权了一笔小数额,但实际上,恶意合约请求的往往是“无限额度”的授权。一旦用户签署了这笔交易,诈骗者的合约就获得了永久性的提款权限,可以随时调用“TransferFrom”函数,将用户钱包中所有对应的代币洗劫一空。2023年初,伪装成“Uniswap V3升级”的钓鱼网站就曾通过此手法,导致数百名用户损失惨重。

2. 签名钓鱼

每一次链上操作,都需要用户通过私钥进行签名来确认。诈骗者利用这一必要流程,通过伪造签名请求来直接窃取资产。

他们通常会通过邮件、Discord或Twitter私信,发送领取NFT空投、验证钱包以确保安全等诱饵。用户点击链接进入恶意网站后,会被要求签署一笔看似无害的“验证”交易。然而,这个签名请求的背后,可能隐藏着一个恶意的“Transfer”函数,一旦签署,用户钱包中的ETH或代币就会被直接转走;或者,它可能是一个“SetApprovalForAll”操作,将用户所有NFT的控制权都授权给了骗子。臭名昭著的Bored Ape Yacht Club(BAYC)社区就曾多次遭遇此类攻击。

3. 虚假代币与粉尘攻击

区块链的开放性允许任何人向任意地址发送代币。诈骗者利用这一点,向大量活跃钱包地址空投少量、毫无价值的虚假代币,这种行为被称为“粉尘攻击”。

这些代币的名称通常极具诱惑性,如“FreeAirdrop.io”,旨在引诱用户访问其同名网站,试图将这些“天降之财”兑现。一旦用户与这些代币的恶意合约进行交互(例如授权或交易),就可能触发陷阱,导致钱包中的主流资产被盗。更隐蔽的是,诈骗者还会通过分析这些“粉尘”代币的后续流转,来追踪和识别高价值的活跃钱包,从而实施更精准的社会工程学攻击。

<!--StartFragment-->

<!--EndFragment-->

为何这些骗局难以察觉?

这些基于协议的骗局之所以成功率高,根本原因在于它们将恶意隐藏在区块链的合法机制之下,普通用户极难分辨。

首先是技术复杂性。对于非技术用户而言,钱包弹出的签名请求(如一长串十六进制数据)如同天书,无法直观判断其真实意图。其次是链上合法性。从区块链浏览器的角度看,这些被骗的交易与正常交易无异,都是由用户本人“自愿”签署的,这使得资产追回变得异常困难。最后,也是最关键的,是精妙的社会工程学。诈骗者精准地利用了人性的贪婪(想领空投)、恐惧(怕账户被盗)和信任(伪装成官方客服),层层设套,让人防不胜防。

<!--StartFragment-->

如何构建你的安全堡垒?

面对这些技术与心理战并存的骗局,保护资产需要一套多层次的防御策略。

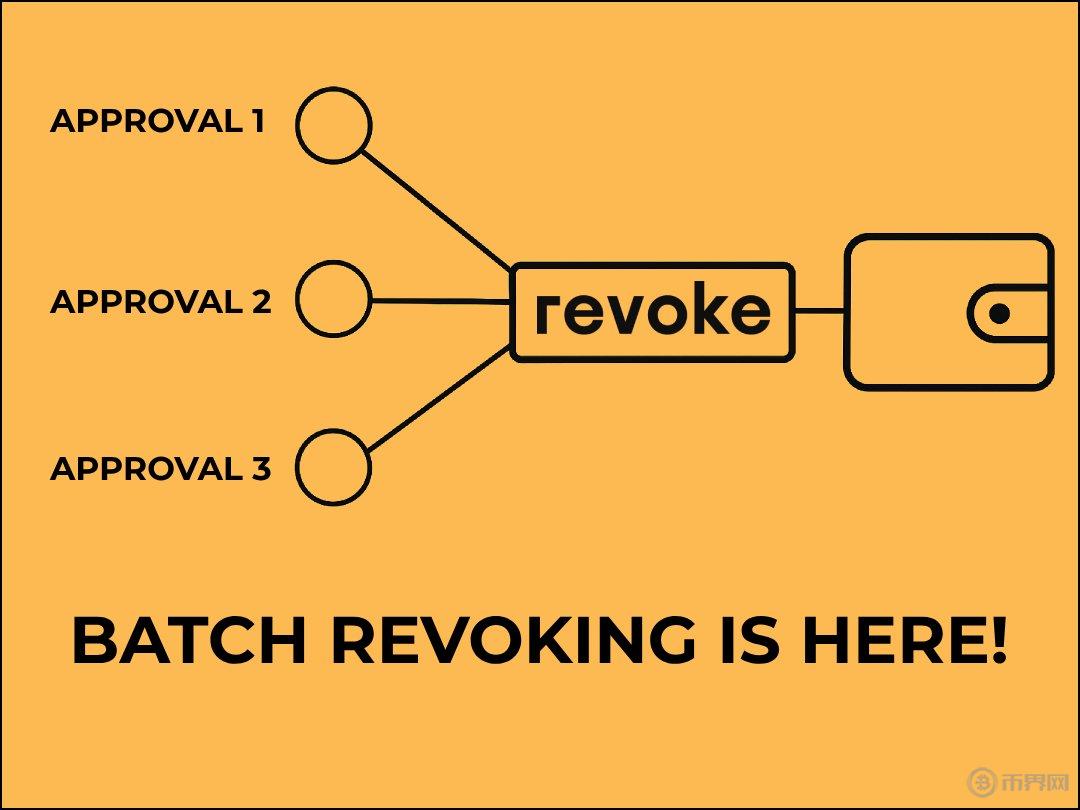

- 定期检查并管理授权权限 这是最重要的习惯之一。使用Etherscan Approval Checker或Revoke.cash等专业工具,定期检查你的钱包地址都向哪些合约授予了代币提取权限。对于任何不熟悉、不再使用或额度过高的授权,都应立即撤销(Revoke)。

- 验证链接与信息来源 养成手动输入官方网址的习惯,永远不要轻易点击来自社交媒体、邮件或私信中的链接。在与任何DApp交互前,仔细核对网站域名是否正确,警惕拼写错误或多余的字符。

- 使用冷钱包与多签钱包隔离风险 将大部分不常动用的资产,存储在像Ledger或Trezor这样的硬件冷钱包中,使其与互联网物理隔离。对于团队或大额资产持有者,应使用Gnosis Safe等多重签名钱包,要求多方确认才能转移资产,从而避免单点故障。

- 审慎处理每一次签名请求 在点击钱包弹窗的“确认”按钮前,花几秒钟时间仔细阅读请求的内容。现代钱包(如MetaMask)会尽可能地解析并提示交易的潜在风险,例如“授予无限权限”或“转移您的所有NFT”。对于任何不确定的请求,宁可放弃,也不要盲目签名。

- 无视粉尘 当你收到不明来源的空投代币时,最好的策略就是“不看不碰不互动”。不要试图去交易它们,也不要访问其相关的网站。在钱包中将其标记为“垃圾”或直接隐藏即可。

<!--EndFragment-->

- 原创

- 学分: 0

- 分类: 安全

- 标签: