SushiBar重入事件分析

- Archime

- 发布于 2022-10-30 10:02

- 阅读 5909

SushiBar重入事件分析

1、SushiBar重入事件简介

2、攻击分析

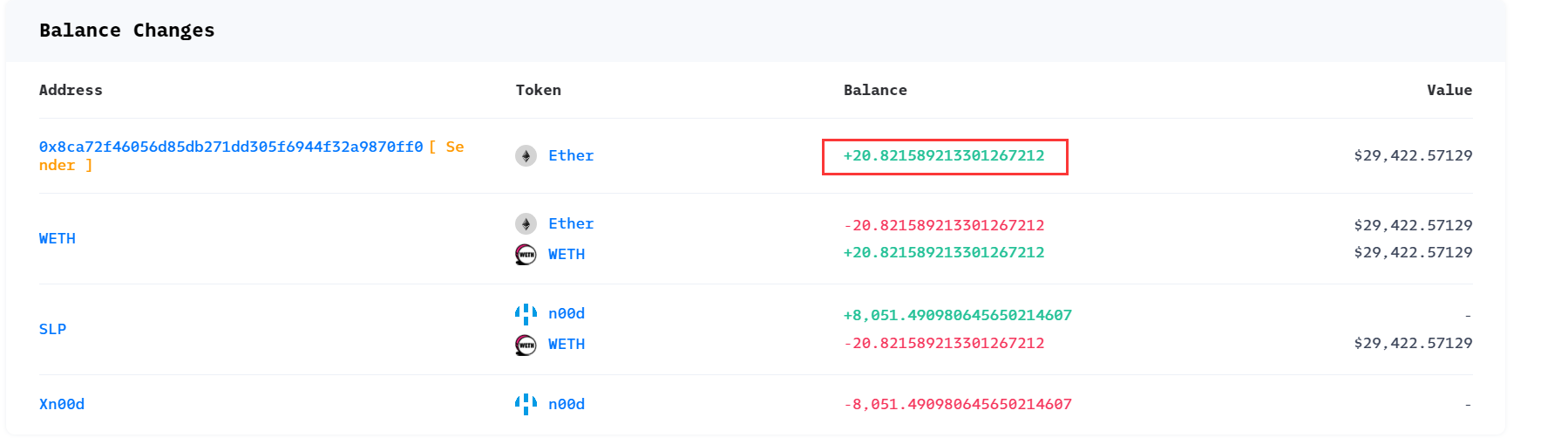

3、获利分析

每次获利分析:

https://etherscan.io/tx/0x8037b3dc0bf9d5d396c10506824096afb8125ea96ada011d35faa89fa3893aea

每次获利分析:

https://etherscan.io/tx/0x8037b3dc0bf9d5d396c10506824096afb8125ea96ada011d35faa89fa3893aea

4、攻击过程分析

1、攻击合约先通过ERC1820注册发送代币回调接口keccak256("ERC777TokensSender")=0x29ddb589b1fb5fc7cf394961c1adf5f8c6454761adf795e67fe149f658abe895

2、通过SLP 闪电贷获取资金

3、攻击合约调用Xn00d合约的enter函数存入资金

4、因为n00d合约是ERC777合约,在调用transferFrom转移代币时会调用发送者的回调函数tokensToSend ,攻击合约在该函数中又重新调用n00d合约的enter函数再次存入,此时上一次transferFrom 转移代币还未完成

5、攻击合约再次通过回调函数调用enter函数(每轮3次递归调用)

1、攻击合约先通过ERC1820注册发送代币回调接口keccak256("ERC777TokensSender")=0x29ddb589b1fb5fc7cf394961c1adf5f8c6454761adf795e67fe149f658abe895

2、通过SLP 闪电贷获取资金

3、攻击合约调用Xn00d合约的enter函数存入资金

4、因为n00d合约是ERC777合约,在调用transferFrom转移代币时会调用发送者的回调函数tokensToSend ,攻击合约在该函数中又重新调用n00d合约的enter函数再次存入,此时上一次transferFrom 转移代币还未完成

5、攻击合约再次通过回调函数调用enter函数(每轮3次递归调用)

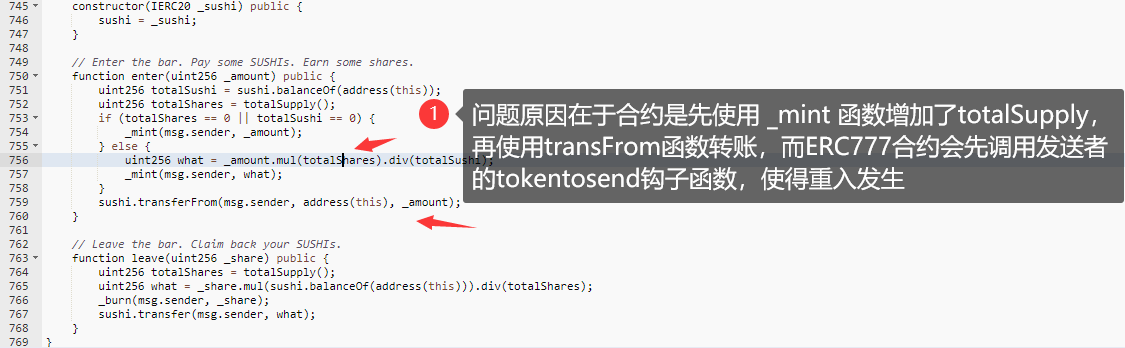

5、漏洞原因

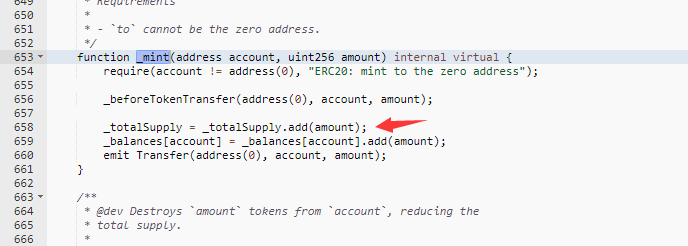

漏洞原因: 1、每次调用 _mint 函数都会增加 _totalSupply的值

2、漏洞合约先使用 _mint函数先增加了totalSupply的值,再使用transferFrom函数进行转账,而ERC777合约会先调用发送者的tokentosend函数,使得重入发生。而根据公式

uint256 what = _amount.mul(totalShares).div(totalSushi);

使得转给攻击者的代币数量(what)明显增加

2、漏洞合约先使用 _mint函数先增加了totalSupply的值,再使用transferFrom函数进行转账,而ERC777合约会先调用发送者的tokentosend函数,使得重入发生。而根据公式

uint256 what = _amount.mul(totalShares).div(totalSushi);

使得转给攻击者的代币数量(what)明显增加

本文已由作者铸造成 NFT

网络:

Polygon

点赞 0

收藏 2

分享

- Solana智能合约审计指南2026:Firedancer、Token-2022与安全检查清单 705 浏览

- Uniswap v4 架构与安全分析:Hooks、Singleton、Flash Accounting 475 浏览

- 第23章:DeFi 安全 1319 浏览

- 智能合约DoS攻击与防御 2215 浏览

- 合约安全概述 1507 浏览

- 以太坊智能合约重入攻击与防御 2082 浏览

- 以太坊智能合约支付模式 2058 浏览

- Solidity call 底层调用 1622 浏览

- 如何审计复杂的DeFi协议:分而治之方法论 809 浏览

- 2025年智能合约十大漏洞(包含真实攻击案例及预防方法) 2406 浏览

- 链上订单簿中的 19 个安全陷阱(以及如何修复它们) 781 浏览

- Solidity 函数修改器 1077 浏览

0 条评论

请先 登录 后评论