UPStkn事件 漏洞分析

- Archime

- 发布于 2023-01-18 19:16

- 阅读 4378

UPStkn事件 漏洞分析

1. 漏洞简介

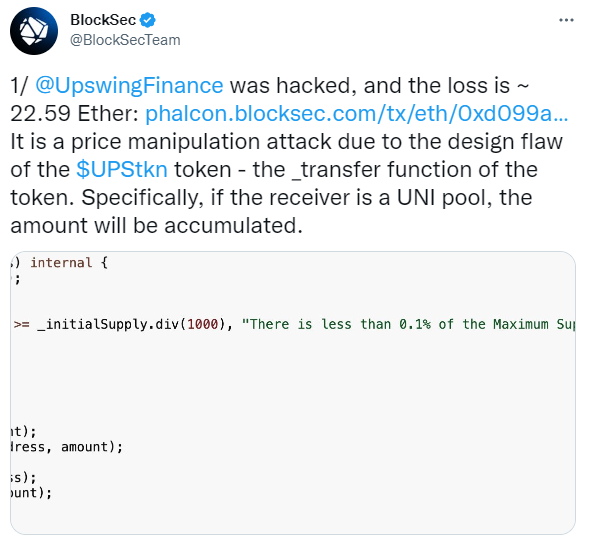

https://twitter.com/BlockSecTeam/status/1615521051487932418

2. 相关地址或交易

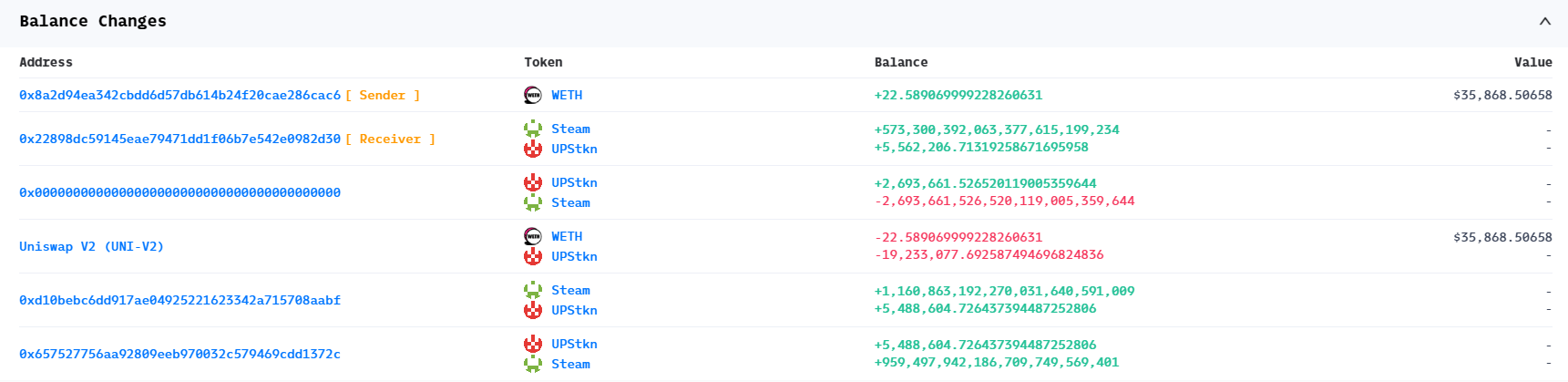

攻击交易:Ethereum 0xd099a41830b964e93415e9a8607cd92567e40d3eeb491d52f3b66eee6b0357eb 攻击合约:0x22898dc59145eae79471dd1f06b7e542e0982d30 攻击账号:0x8a2d94ea342cbdd6d57db614b24f20cae286cac6 被攻击合约:UPStkn 0x88eBFd7841D131BCeab3e7149217aa8e36985a40

3. 获利分析

4. 攻击过程&漏洞原因

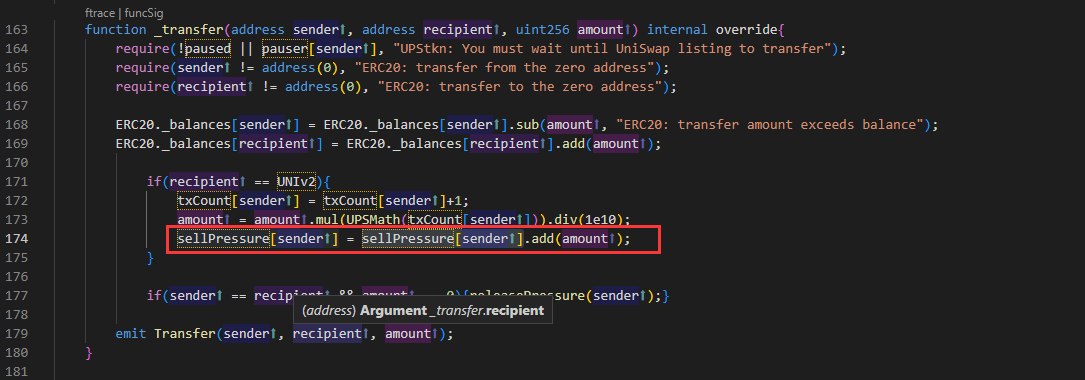

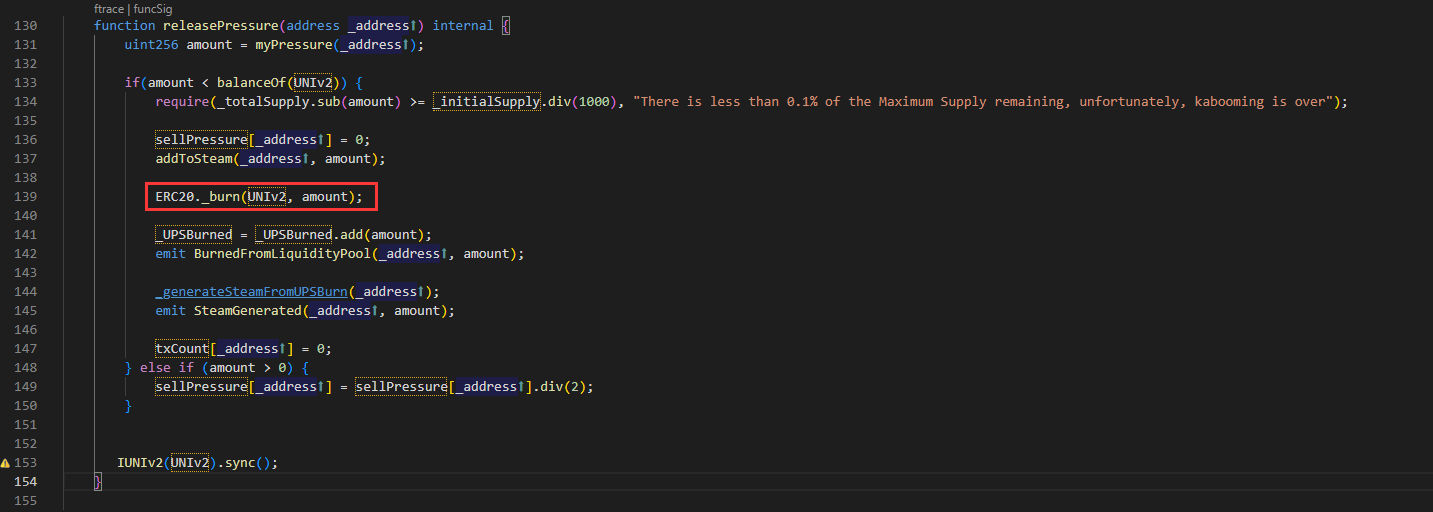

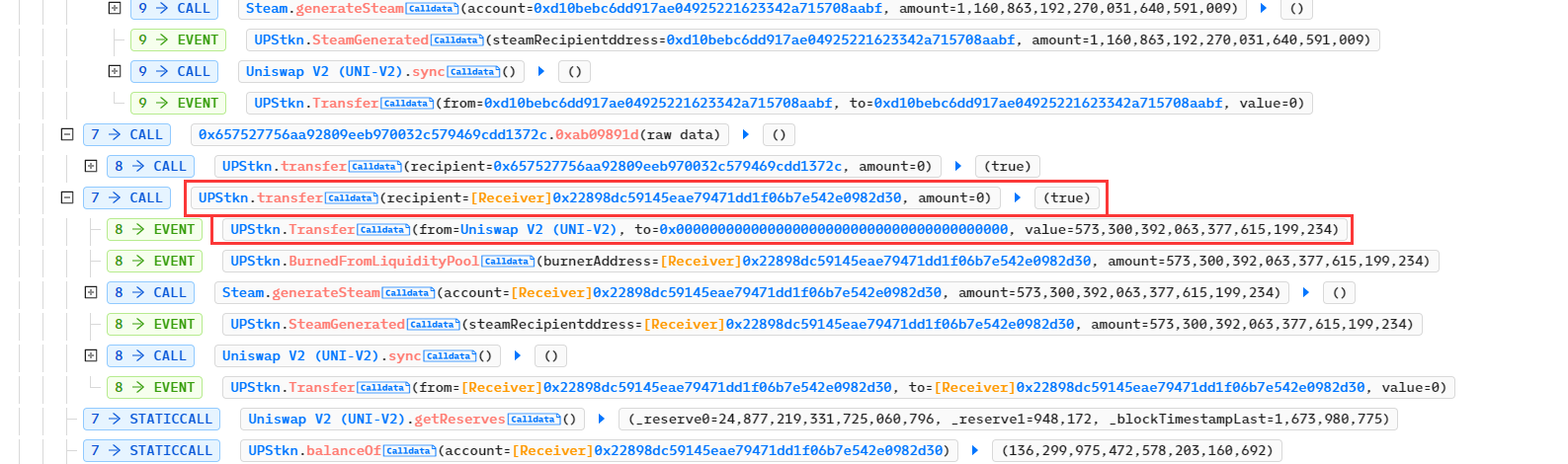

本次攻击事件的根本原因是UPStkn在tansfer时,若recipient == UNIv2 ,将会销毁池子中的部分代币,造成价格失衡:

若想尽可能的造成价格失衡,则必须增加uint256 amount = myPressure(_address); 的数量。所以攻击者会通过不断的swap来实现增加sellPressure[sender] 的值。

等到完成多次swap后,攻击者再次swap,但是参数amount的数量为0,这将销毁池子中的UPStkn数量,共计573300392063377615199234单位。销毁池子中的代币后调用池子的sync函数,此时池子价格已失衡。

若想尽可能的造成价格失衡,则必须增加uint256 amount = myPressure(_address); 的数量。所以攻击者会通过不断的swap来实现增加sellPressure[sender] 的值。

等到完成多次swap后,攻击者再次swap,但是参数amount的数量为0,这将销毁池子中的UPStkn数量,共计573300392063377615199234单位。销毁池子中的代币后调用池子的sync函数,此时池子价格已失衡。

攻击者获利,归还闪电贷,离场。

攻击者获利,归还闪电贷,离场。

本文已由作者铸造成 NFT

网络:

Polygon

点赞 0

收藏 0

分享

本文参与登链社区写作激励计划 ,好文好收益,欢迎正在阅读的你也加入。

- Balancer v2 攻击:通过精度损失进行价格操纵 1138 浏览

- Switchboard集成:统计数据的隐藏风险 870 浏览

- 💸 闪电贷攻击:破坏 Solidity 智能合约 2577 浏览

- 第七部分:保护以太坊智能合约免受价格操纵攻击 2144 浏览

- Solodit 检查清单:三明治攻击 1612 浏览

- GMX攻击分析&基于Wake的攻击场景复现 1418 浏览

- CoinEx、火币、FloorDAO:当密钥、逻辑和供应控制全部失效 1308 浏览

- CIVNFT、Themis、Shido:当访问控制、预言机和配置同时失效 1240 浏览

- Palmswap、Biswap、LibertiVault:当价格曲线、权限和重入全部失效 1325 浏览

- Uniswap V4 的截断预言机如何解决 TWAP 漏洞 569 浏览

- DeFi中ERC-4626代币:汇率操纵风险 373 浏览

- DeFi 中的 ERC-4626 代币:汇率操纵风险 2840 浏览

1 条评论

请先 登录 后评论