BSCAnt3 事件 漏洞分析

- Archime

- 发布于 2023-01-31 11:18

- 阅读 4893

1.漏洞简介https://twitter.com/BlockSecTeam/status/16200748737952645122.相关地址或交易攻击交易:https://bscscan.com/tx/0x7360f073c246db7f28a65ace03045736f4b06d2

1. 漏洞简介

https://twitter.com/BlockSecTeam/status/1620074873795264512

2. 相关地址或交易

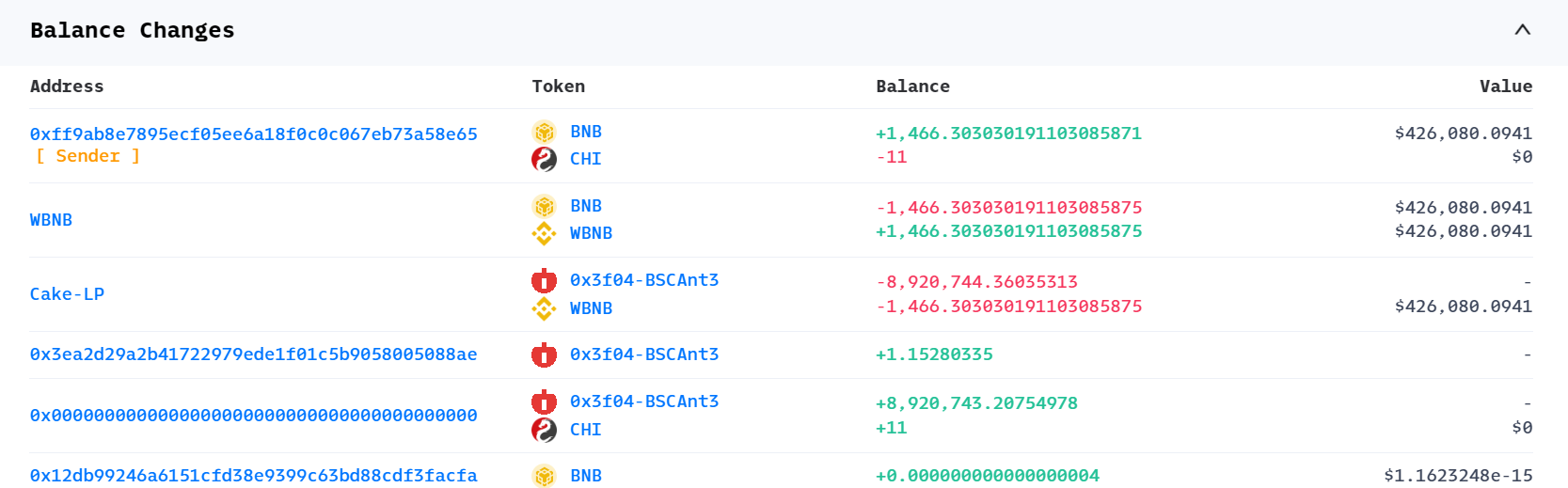

攻击交易: https://bscscan.com/tx/0x7360f073c246db7f28a65ace03045736f4b06d26ce9ea618b88491b991efd1ad 攻击合约:0x558af3ea4d08726221a7612c0ab32f5c94bfcc2b 攻击账号:0xff9ab8e7895ecf05ee6a18f0c0c067eb73a58e65 被攻击合约:BSCAnt3 0x906e0becf3ffac20d248922f1cf27d54455fecc2

3. 获利分析

4. 攻击过程&漏洞原因

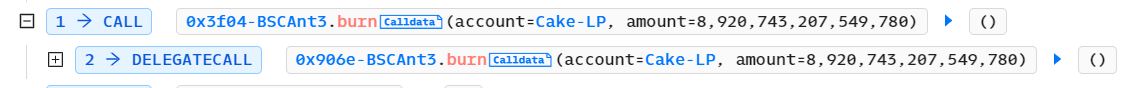

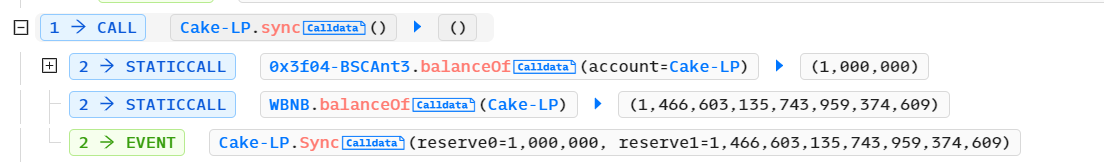

查看攻击交易过程,发现攻击者调用了合约0x3f04-BSCAnt3的burn方法,销毁了池子中8920743207549780 个BSCAnt3代币,这必将引起池子中的价格失衡。

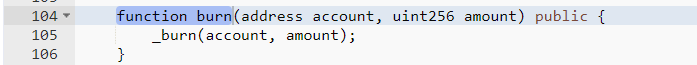

这是一个可升级合约,查看逻辑合约代码,发现burn函数的可见性为public,无其它权限控制,这将导致所有人均可调用该方法销毁任意账号的任意数量代币。

这是一个可升级合约,查看逻辑合约代码,发现burn函数的可见性为public,无其它权限控制,这将导致所有人均可调用该方法销毁任意账号的任意数量代币。

攻击者操纵池子价格后即可用少量BSCAnt3代币兑换处大量BNB。

攻击者操纵池子价格后即可用少量BSCAnt3代币兑换处大量BNB。

5. 题外话

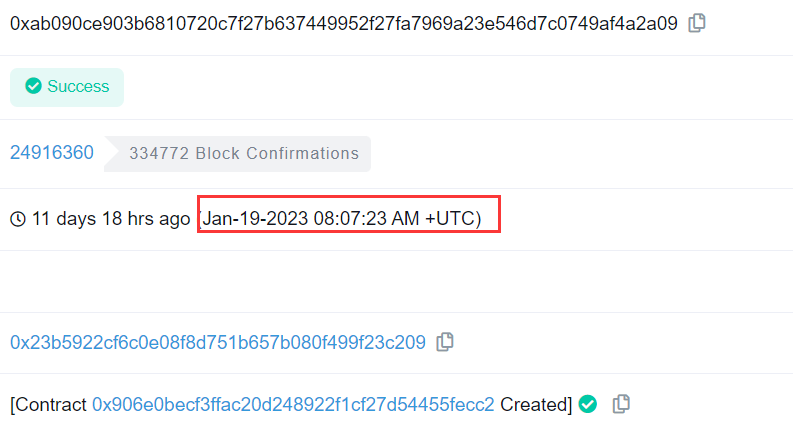

查看下逻辑合约(即漏洞合约)0x906E0beCF3FfAc20d248922F1cf27d54455fecC2的创建时间:

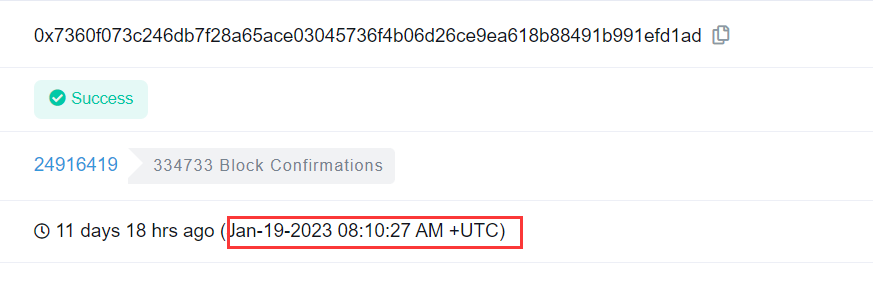

而攻击事件发生时间为:

而攻击事件发生时间为:

也许真的有人在这么短的时间内发现了漏洞并写好了POC吧。。。。 ^_^

也许真的有人在这么短的时间内发现了漏洞并写好了POC吧。。。。 ^_^

- 臭名昭著的漏洞文摘#6:Balancer的支线故事与Rust的特定问题 782 浏览

- 深入分析:Truebit 事件博客 727 浏览

- Balancer漏洞解析:哪里出了问题,以及为何v3是安全的 3572 浏览

- BlockThreat 安全周报 - 2025年第40周 1127 浏览

- 币安 BSC 链独领风骚,但能持续多久? 2762 浏览

- 重入漏洞完全实战指南 2882 浏览

- 臭名昭著的漏洞摘要 #4:通缩代币风险、ERC4626覆盖漏洞与Rust移位溢出 1852 浏览

- PancakeSwap V2/V3合约的Python Defi操作开源库 1763 浏览

- 币安智能链能否维持其强势复苏? 1576 浏览

- Across 在 BNB 智能链上线 1164 浏览

- 如何创建BEP20代币 1074 浏览

- Damn Vulnerable DeFi V4 解决方案 — #11. Backdoor 1805 浏览