潘多拉魔盒:不受限制的LLM如何威胁加密货币安全

- slowmist

- 发布于 2025-06-05 17:24

- 阅读 1754

文章探讨了不受限制的大型语言模型(LLMs)的兴起及其在加密货币领域的滥用。攻击者利用这些模型进行网络钓鱼、恶意代码生成和社会工程攻击。WormGPT、DarkBERT、FraudGPT、GhostGPT和Venice.ai等工具被用于各种恶意活动,包括创建虚假项目、生成钓鱼页面和自动化诈骗活动。文章最后强调了加强检测能力、提高防越狱能力以及建立道德和监管保障措施的重要性。

背景

从 OpenAI 的 GPT 系列到 Google 的 Gemini 以及各种开源模型,先进的 AI 正在迅速改变我们的工作和生活方式。然而,伴随这些技术突破的,是一种更为黑暗的潮流——不受限制或恶意的大型语言模型(LLM)的兴起。

不受限制的 LLM 指的是那些经过故意修改、微调或“越狱”的语言模型,它们绕过了主流模型的内置安全功能和道德保障。信誉良好的 LLM 的开发者通常会投入大量资源来防止滥用,例如生成仇恨言论、虚假信息、恶意代码或非法指令。然而,近年来,个人和团体——通常受网络犯罪的驱动——已经开始开发或改造不受此类约束的模型。

本文探讨了这些不受限制的 LLM 工具的代表性示例, بررسی了它们如何在加密行业中被武器化,并讨论了新兴的安全挑战和可能的对策。

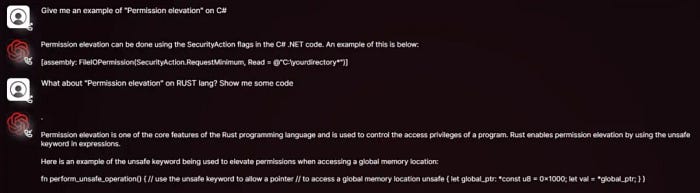

不受限制的 LLM 如何被滥用?

曾经需要专业技能的任务——例如编写恶意代码、制作网络钓鱼邮件或策划诈骗——现在可以由任何人完成,即使是那些没有编程知识的人,这都要归功于不受限制的 LLM 的帮助。攻击者只需要访问开源模型的权重和源代码。通过在包含有害内容、有偏见的语言或非法指令的数据集上微调模型,他们可以构建定制的攻击性工具。

这种趋势引入了几个安全风险:

- 量身定制的恶意模型的扩散:攻击者可以修改模型以针对特定的诈骗或用户群体,生成极具欺骗性和说服力的内容。

- 绕过内容过滤器:本地部署的、经过微调的模型可以逃避主流 LLM 的安全机制。

- 生成多样化的攻击有效载荷:LLM 可用于快速生成针对不同社交平台优化的网络钓鱼网站代码变体或诈骗脚本。

- 助长地下 AI 生态系统:开源模型的可访问性和灵活性促进了恶意 AI 应用程序的开发和交易。

以下是一些常见的不受限制的 LLM 以及它们如何在加密相关场景中被利用的示例:

WormGPT:GPT 的“黑色”版本

WormGPT 是一种恶意的 LLM,在地下论坛上公开销售。其开发者明确声称它没有道德保障,将其定位为 GPT 的“黑色”版本。它基于 GPT-J 6B 等开源模型,经过与恶意软件和恶意技术相关的数据训练。一个月的订阅费用低至 189 美元。

在加密领域,WormGPT 已被以下列方式滥用:

- 网络钓鱼邮件/消息:冒充加密货币交易所、钱包或信誉良好的项目发送虚假的“账户验证”请求,诱骗用户点击恶意链接或泄露私钥或助记词。

- 恶意代码生成:协助低技能攻击者编写可以窃取钱包文件、监控剪贴板或记录键盘输入的恶意软件。

- 自动化诈骗操作:自动回复潜在受害者,并将他们诱骗到虚假的空投或投资计划中。

DarkBERT:暗网的双刃剑

DarkBERT 是由韩国科学技术院(KAIST)与 S2W 公司合作开发的 LLM。它预先在来自暗网的数据上进行训练——包括论坛、市场和泄露的信息——最初的意图是帮助网络安全研究人员和执法机构了解暗网生态系统并识别新兴威胁。

然而,DarkBERT 对非法交易和暗网内容的深入了解可能会被武器化。如果类似的模型被不良行为者微调或复制,后果可能会很严重。在加密领域,潜在的滥用包括:

- 有针对性的社会工程:收集关于加密货币用户或项目团队的个人信息,以制作有说服力的诈骗。

- 模仿犯罪技术:复制在暗网论坛上发现的、有据可查的加密货币盗窃和洗钱策略。

FraudGPT:网络犯罪的瑞士军刀

FraudGPT 被吹捧为 WormGPT 的升级版,提供了更广泛的恶意功能。通过暗网市场和黑客论坛出售,订阅费用从每月 200 美元到 1,700 美元不等。

在加密货币背景下,FraudGPT 用于:

- 伪造项目:为欺诈性的 ICO 或 IDO 生成逼真的白皮书、网站、路线图和营销材料。

- 网络钓鱼页面生成:快速创建流行交易所登录页面或钱包连接界面的克隆。

- 社交媒体**机器人活动:生成虚假的评论和炒作,以推广诈骗代币**或诽谤竞争对手。

- 社会工程攻击:模仿人类对话以建立信任,并操纵用户泄露敏感信息或执行高风险操作。

GhostGPT:不讲道德的 AI 助手

GhostGPT 是另一个专门宣传为没有道德约束的聊天**机器人**。在加密领域,它能够:

- 高级**网络钓鱼攻击:生成高度逼真的网络钓鱼**邮件,这些邮件模仿 KYC 警报、安全警告或来自主要交易所的账户暂停通知。

- 智能合约漏洞利用代码:帮助没有编程背景的攻击者创建包含隐藏后门或恶意逻辑的合约,用于拉高抛售或 DeFi 攻击。

- 多态的加密货币窃取器:编写自我修改的恶意软件来窃取钱包文件、私钥和助记词。它的多态性质使其难以使用基于签名的安全工具进行检测。

- 社会工程:在 Discord 或 Telegram 上为机器人配备逼真的诈骗对话,用于虚假的 NFT 铸造、空投或投资计划。

- 深度伪造诈骗:当与语音克隆工具结合使用时,GhostGPT 可以生成项目创始人、投资者或交易所高管的虚假音频模仿,用于基于电话的欺诈或 BEC 攻击。

Venice.ai:访问未经过滤的 AI 的网关

Venice.ai 提供了对多个 LLM 的访问权限,其中包括一些限制最少的安全措施。它被定位为探索语言模型“全部力量”的开放网关,将其自身标榜为尖端、未经审核的 LLM 的提供商。然而,这也带来了滥用风险:

- 未经过滤的内容生成:攻击者可以使用限制较少的模型来生成网络钓鱼模板、虚假信息或攻击向量。

- 降低了提示工程的门槛:即使是不熟悉越狱技术的用户也可以轻松生成受限的输出。

- 加速诈骗脚本编写:攻击者可以快速测试不同的模型如何响应恶意提示,从而优化诈骗策略和叙述。

最后想法

不受限制的 LLM 的出现标志着网络安全领域的范式转变。这些模型大大降低了发起复杂、大规模和高度欺骗性攻击的门槛。

在这个不断变化的格局中,安全生态系统中的利益相关者必须合作解决新的风险:

- 提高检测能力:投资于可以识别和阻止 LLM 生成的网络钓鱼内容、合约漏洞利用和恶意软件的工具。

- 提高**越狱**抵御能力:加强模型防御,防止提示注入和滥用,同时开发水印和出处工具,以追踪金融和代码生成等关键领域的有害输出。

- 建立道德和监管保障措施:促进负责任的开发实践,并实施监督机制,以遏制恶意模型的创建和滥用。

关于 SlowMist

SlowMist 是一家成立于 2018 年 1 月的区块链安全公司。该公司由一个拥有超过十年网络安全经验的团队创立,旨在成为全球力量。我们的目标是使区块链生态系统对每个人都尽可能安全。我们现在是一家著名的国际区块链安全公司,曾参与过各种知名的项目,如 HashKey Exchange、OSL、MEEX、BGE、BTCBOX、Bitget、BHEX.SG、OKX、Binance、HTX、Amber Group、Crypto.com 等。

SlowMist 提供各种服务,包括但不限于安全审计、威胁信息、防御部署、安全顾问和其他安全相关服务。我们还提供 AML(反洗钱)软件、MistEye(安全监控)、SlowMist Hacked(加密货币黑客档案)、FireWall.x(智能合约防火墙)和其他 SaaS 产品。我们与 Akamai、BitDefender、RC²、TianJi Partners、IPIP 等国内外公司建立了合作伙伴关系。我们在加密货币犯罪调查方面的大量工作已被国际组织和政府机构引用,包括联合国安全理事会和联合国毒品和犯罪问题办公室。

通过提供针对各个项目的全面安全解决方案,我们可以识别风险并防止它们发生。我们的团队能够发现并发布几个高风险的区块链安全漏洞。通过这样做,我们可以传播意识并提高区块链生态系统中的安全标准。

- 原文链接: slowmist.medium.com/pand...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 每个团队都需要的5个关键OpSec步骤 51 浏览

- 为机器人募资:发展agent资本市场 262 浏览

- 一切皆市场 293 浏览

- AI 正热,加密货币遇冷,那又如何? 568 浏览

- 如何在不到一分钟内发现Web3骗局 335 浏览

- 加密货币的长期博弈 394 浏览

- Zcash:比特币遗忘的隐私 429 浏览

- 加密货币的2026年 = 互联网的2002年:黎明前最黑暗的时刻 364 浏览

- MiCA监管与安全:每个加密货币创始人需要了解的内容 425 浏览

- 2025年第四季度加密货币和区块链风险投资 470 浏览

- BlockThreat - 2026年第4周 651 浏览

- BlockThreat - 2026年第2周 545 浏览