Socket事件报告,1月16日

- sockettech

- 发布于 2025-03-04 11:17

- 阅读 1077

Socket 在 2024 年 1 月 16 日遭遇安全事件,攻击者利用 Socket Aggregator 系统中新模块的漏洞,从已授权无限额度的用户处盗取了约 330 万美元的资金,包括 USDC、USDT、DAI、WETH、WBTC 和 MATIC 等代币。团队迅速响应,暂停了受影响的模块,并与安全团队合作尝试追回资金。目前正在积极联系受影响的用户,并制定安全加强计划。

.png?table=block&id=9aba3bbf-0881-4fc4-9e4f-2ffb58284912&spaceId=3ff6c9ca-a668-43fc-b125-7cac785409a3&width=2000&userId=&cache=v2)

1月16日 Socket 事件报告

安全事件

2024年1月16日,攻击者利用了 Socket Aggregator 系统下新添加模块中的一个漏洞。该模块负责代表用户交换 token。该模块中的漏洞允许攻击者从已经向 Socket Gateway 合约授予无限 token 授权的用户那里窃取资金。攻击是通过以太坊上的 2 笔恶意交易进行的。被利用的总价值估计约为 $330 万美元。转移的 token 包括 USDC、USDT、DAI、WETH、WBTC 和 MATIC。

情况概述

UTC 时间 7:20 PM - 在漏洞利用发生几分钟后,我们注意到以下情况:

有 2 笔漏洞利用交易,都在以太坊上

攻击者针对的是在以太坊上对 Socket gateway 合约具有无限授权的钱包。幸运的是,由于我们在 Socket API、Socket Plugin 和 bungee.exchange 中默认使用有限授权,因此损失有限——总共有 200-210 名用户受到影响。此 dune 查询中提供了受影响用户的列表

其他链上的部署未被利用,只有以太坊部署被利用

我们迅速触发了事件响应脚本,并能够在所有链上采取行动,暂停易受攻击的模块。

响应

攻击者在 UTC 时间 7:11 PM 左右的 2 分钟内进行了漏洞利用交易。在第一次漏洞利用交易发生 14 分钟内,受影响的模块已在所有支持的链上暂停。此外,还与加密领域一些最好的安全团队建立了作战室,我们积极开始与攻击者谈判以追回用户资金。

在一个小时内,我们确定了根本问题,暂停了所有受影响的合约,与顶级安全研究人员建立了一个作战室,并确保桥梁可以正常使用且安全。

时间线

| 时间(UTC) | 事件描述 | 备注 | 链接 |

| 07:11 PM | 攻击 Tx #1 | 攻击者进行了第一笔漏洞利用交易,转移了用户资金 | https://etherscan.io/tx/0xc6c3...8fd6 |

| 07:13 PM<br>(T + 2 分钟) | 攻击 Tx #2 | 攻击者进行了第二笔漏洞利用交易,转移了用户资金 | https://etherscan.io/tx/0x591d...ce54 |

| 7:19 PM<br>(T + 8 分钟) | 首次注意到事件 | 团队通过用户投诉和 hexagate 意识到该事件 | |

| 07:25 PM<br>(T + 14 分钟) | 暂停合约 | Socket 禁用/暂停了受影响的合约,以便攻击者无法进一步跨链转移用户资金 | https://etherscan.io/tx/0xac75...604b |

| 07:25 PM<br>(T + 14 分钟) | 创建作战室 | 开始与安全专家合作,进一步调查该事件 | |

| 7:29 PM<br>(T + 18 分钟) | 团队确定了根本原因。 | wrappedTokenSwapperImpl 模块具有未经验证的合约调用。用于转移用户 token。 | |

| 8:05 PM<br>(T + 54 分钟) | 外部沟通 | 首次向外部各方沟通有关该事件的信息 | https://twitter.com/SocketDotTech/status/1747... |

| 09:22 PM<br>(T + 131 分钟) | 主动联系攻击者 | Socket 管理员钱包向攻击者发送了一条链上消息,以主动联系追回用户资金 | https://etherscan.io/tx/0x959e...bfa5 |

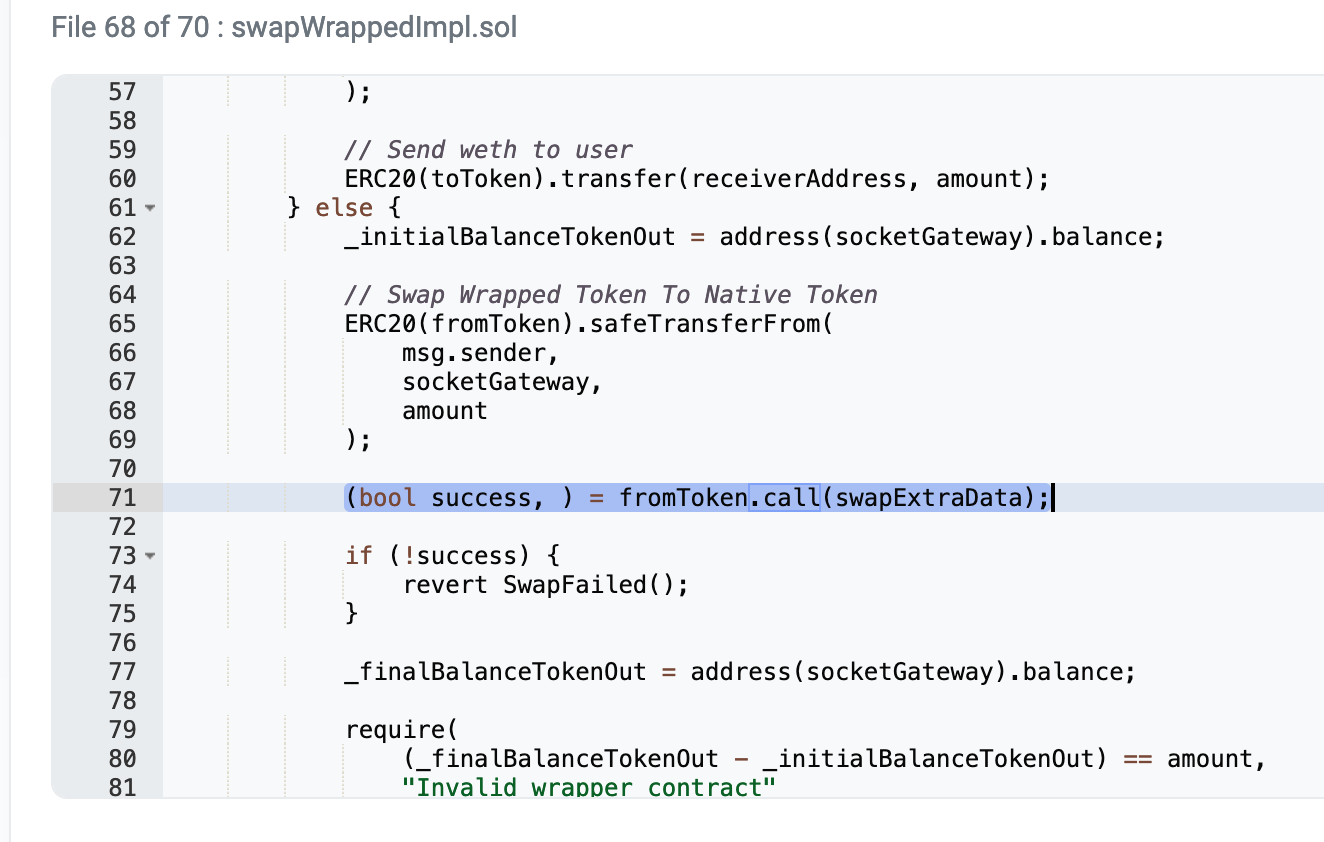

漏洞分析

Socket Gateway 托管作为外部适配器的模块 (Impls),管理员角色具有添加新模块/将模块附加到 Gateway 的能力。根据内部部署过程指南,开发人员首先部署这些模块,然后管理员将它们“附加”到 gateway。

在我们计划的升级中,要添加

WrappedTokenSwapperImpl,我们的模块部署预审和审核后合并之间存在操作混淆。这种混淆导致将错误的模块附加到 Gateway。

WrappedTokenSwapperImpl 模块中被利用的漏洞源于在未适当验证用户输入的情况下,如何对外部合约进行调用。

fromToken

和

swapExtraData

都被作为输入,并用于进行合约调用。这允许攻击者调用已授予 Socket Gateway 合约授权的 token 合约的

transferFrom函数。为了执行漏洞利用,攻击者将零金额交换与此恶意

swapExtraData结合在一起。

尝试追回

已联系黑客,试图追回被利用的资金。不幸的是,黑客尚未与我们联系。

我们强烈建议黑客在为时已晚之前随时与我们联系以进行讨论。

我们正在继续调查黑客攻击,并在我们的法律顾问和相关部门的帮助下查明肇事者。

受影响用户

我们正在创建一个私有的 Discord 频道,以促进与事件中所有受影响用户的清晰沟通。这将允许分享任何问题,并确保与我们团队的持续沟通。

请按照以下文档中的步骤进入频道

安全路线图

通过 1 月 16 日的事件,我们计划在我们的产品路线图中进一步加强我们的安全实践:

进一步审计 Socket Gateway 合约

审计和自动化测试我们的部署脚本

漏洞赏金

用于早期检测事件的其他监控

展望未来

Socket 团队仍然致力于为我们所有用户和合作伙伴提供协议的安全性。我们正在积极努力追回资金,并将及时向社区更新进展情况。

- 原文链接: sockettech.notion.site/S...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~

- 原生 Solana:关键安全检查 15 浏览

- 失效的 Groth16 `delta == gamma == G2 生成元` 7 浏览

- 介绍 strawmap,一份由 EF 协议推出的概念路线图 115 浏览

- 深入探究 ENSv2 架构 126 浏览

- Obol Stack + OpenClaw = ObolClaw:助力代理保障以太坊安全并为其赋能 12 浏览

- 以太坊怎么了? 110 浏览

- 以太坊 2026年协议级更新确定 3 大方向 380 浏览

- 寻找底线:为什么我们为 Layer 2 构建了紧急提款出口( Exit Hatch) 256 浏览

- LUKSO、Monerium 和 IPOR 在 Wake Arena 上的应用 245 浏览

- 如何去中心化构建区块? 334 浏览

- GameFi 安全清单:55+ 项关键 P2E 漏洞检查 226 浏览

- Builder Codes & ERC-8021:修复链上归属问题 353 浏览

.jpeg?table=block&id=82d1c82d-5029-4ab2-aad3-d8b3c1ef36d3&spaceId=3ff6c9ca-a668-43fc-b125-7cac785409a3&width=40&userId=&cache=v2) \

\

事件热线

\

\

事件热线