攻击事件解析 2025

Solana 黑客攻击、漏洞和安全漏洞:完整历史

- Helius

- 发布于 2025-05-24 16:17

- 阅读 2241

本文全面回顾了2020年至2025年第一季度 Solana 的安全事件,详细分析了事件的根本原因、影响、应对措施和补救措施。文章将安全事件分为应用漏洞、供应链攻击、网络层攻击和核心协议漏洞四类,并统计了各类事件的频率和造成的经济损失。最后总结了 Solana 在安全响应方面的演进,包括更快的响应时间、更有效的修复策略以及生态系统层面的改进。

60 分钟阅读

2025 年 5 月 23 日

本文被选为最近 Helius Redacted Hackathon 的赛道冠军。

主要发现和趋势

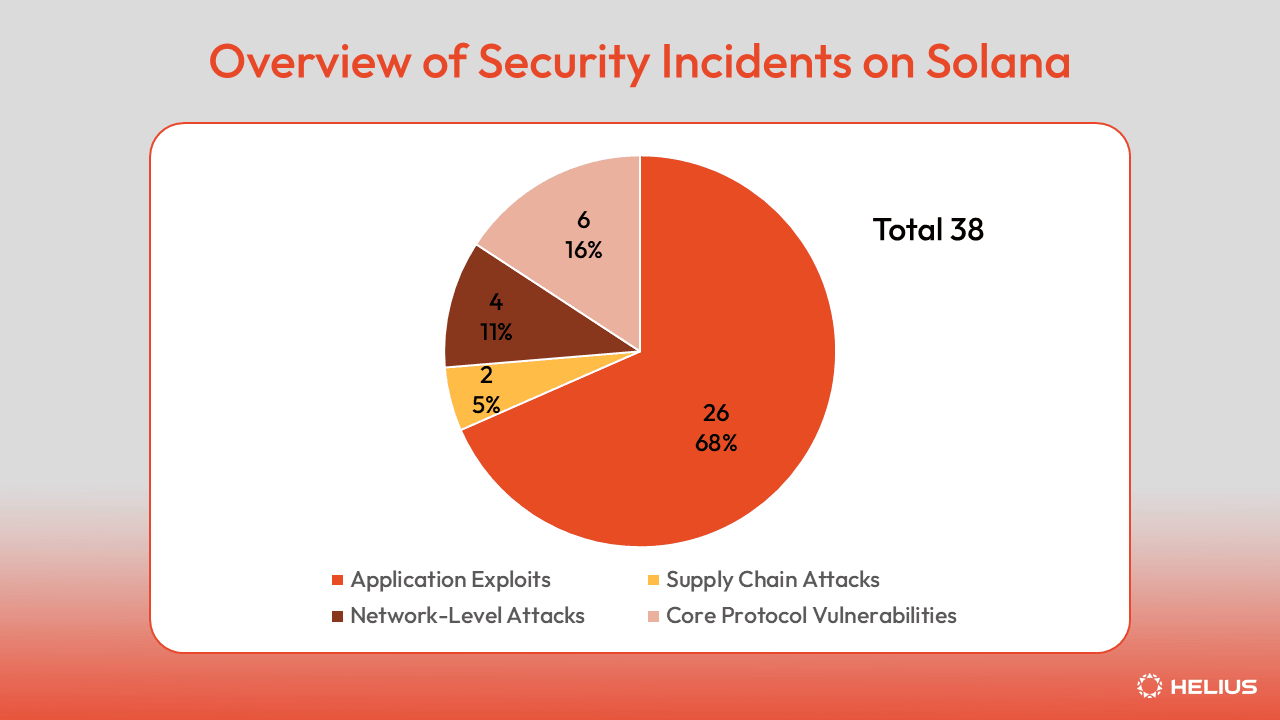

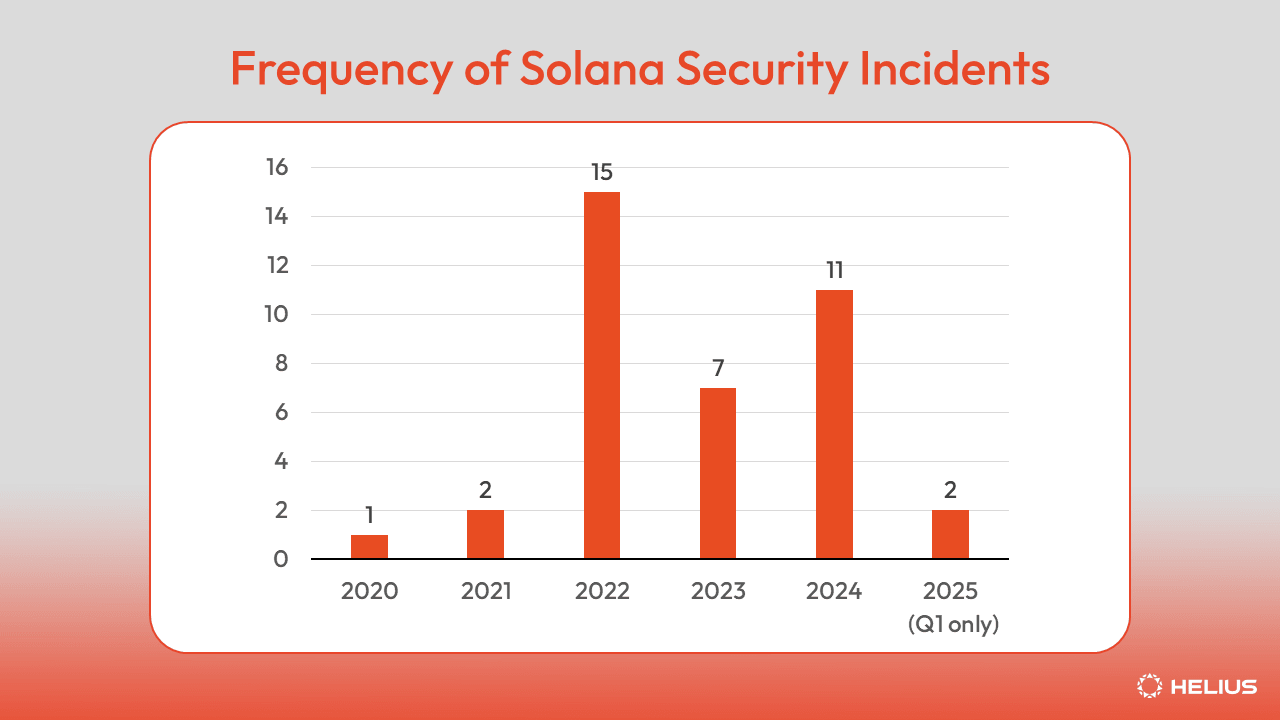

- 事件频率:5 年(2020 年至 2025 年第一季度)内发生 38 起经过验证的安全事件,2022 年达到峰值,发生 15 起事件,这主要由 Solana 不断扩张的生态系统驱动,特别是在 DeFi 和 NFT 领域。应用程序漏洞利用(26 起事件)占据主导地位,反映了 dApp 的快速普及,而供应链攻击在 2024 年成为一种新的威胁。

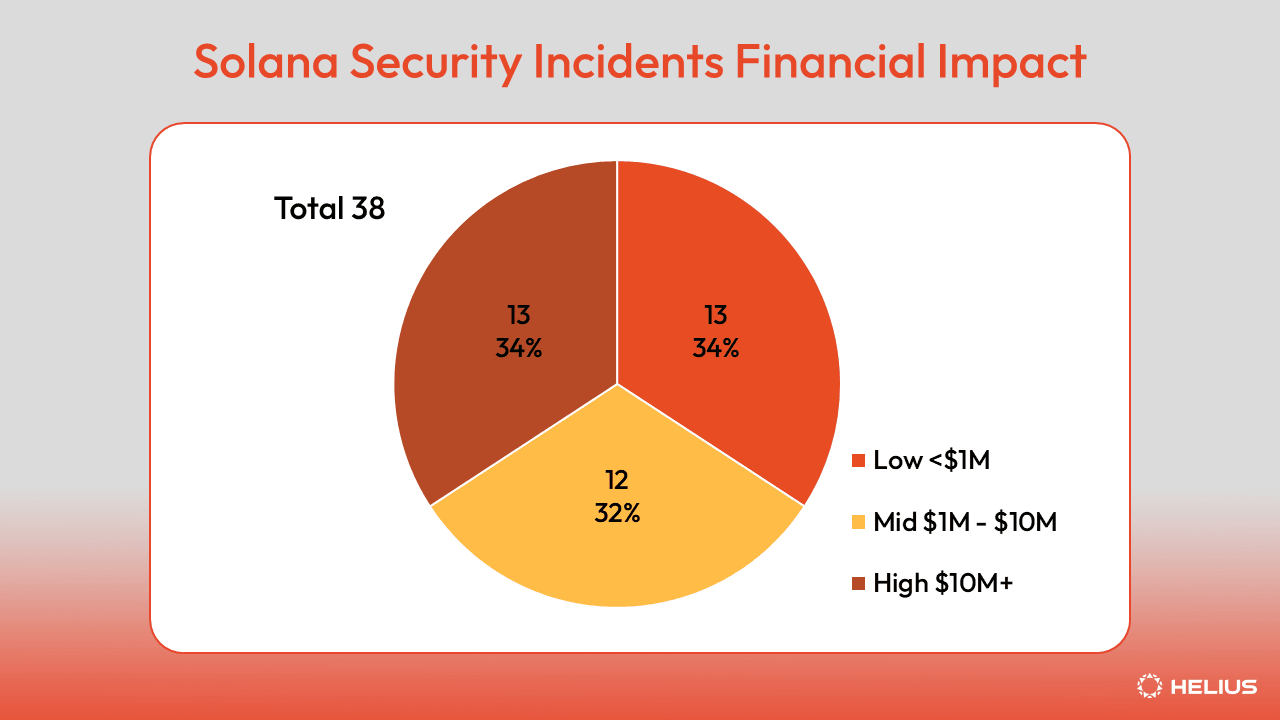

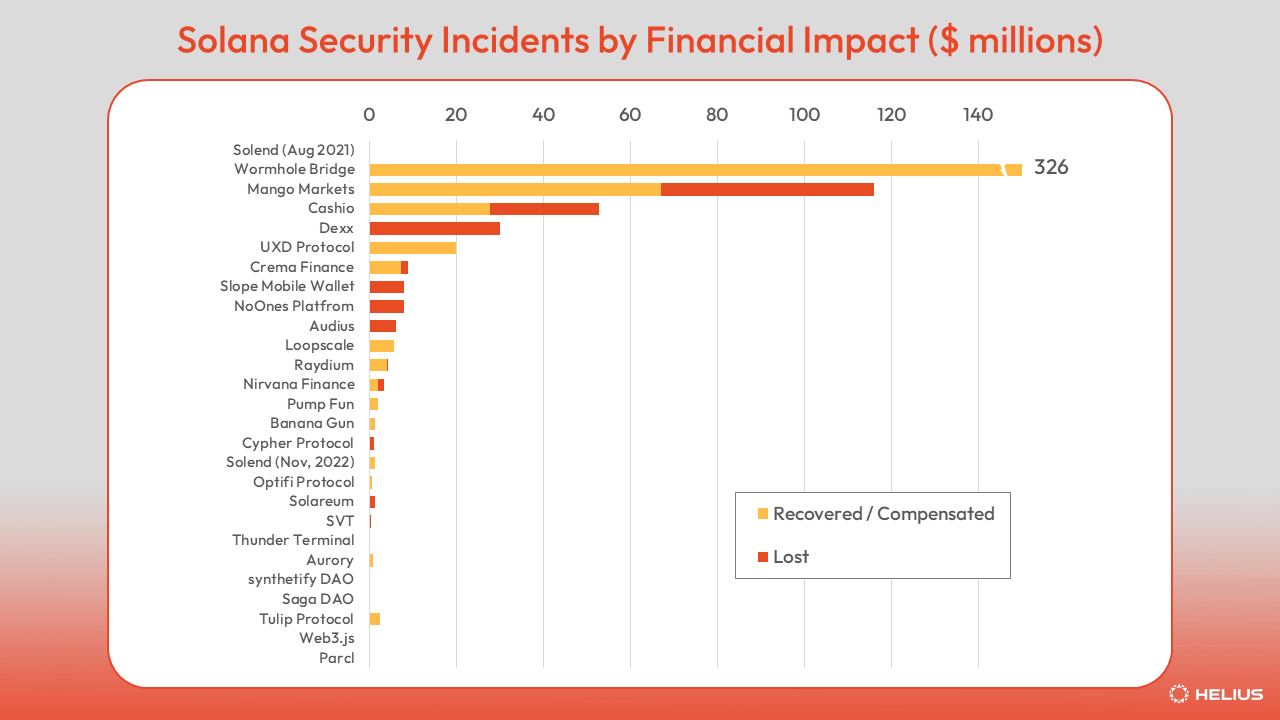

- 财务影响:总损失约为 ~$6 亿美元,其中 ~$4.69 亿美元 通过报销、追回和协议干预得到缓解,最终净损失为 ~$1.31 亿美元。用户在 Slope 钱包攻击(800 万美元)和 DEXX 漏洞利用(3000 万美元)等事件中首当其冲地承担了损失,尽管协议也成功地减轻了重大损失,例如 Wormhole 的 3.26 亿美元报销和 Loopscale 的 580 万美元追回。

- 受影响方:用户是应用程序漏洞利用(例如,Slope 钱包、Solareum)和供应链攻击(例如,Web3.js、Parcl 前端)的主要受害者,损失来自钱包和流动性池的资金。网络级攻击(例如,Grape 协议的 17 小时中断)和核心协议漏洞(例如,JIT 缓存错误的 5 小时中断)扰乱了整个生态系统,导致用户、dApp 和验证者因 SOL 价格波动而遭受间接损失。

- 响应演变:响应时间从 2020-2022 年的数小时或数天(例如,Wormhole 在数小时内修复,Cashio 在同一天关闭)大幅缩短至 2024-2025 年的数分钟或数小时(例如,Thunder Terminal 在 9 分钟内停止运行,Banana Gun 在几分钟内关闭机器人)。社区的警惕性,包括 CertiK (SVT 代币) 和 ZachXBT (NoOnes) 的警报,增强了快速检测能力。补救措施从协议shutdown等被动措施转变为主动策略,包括审计、2FA 和实时监控。

- 安全漏洞:持续存在的漏洞包括程序错误(例如,Cashio 的无限铸币故障)、预言机操纵(例如,Mango Markets 的 1.16 亿美元漏洞利用)、私钥管理(例如,DEXX 的 3000 万美元泄露)和第三方依赖项(例如,Thunder Terminal 的 MongoDB 缺陷)。核心协议事件,例如 Turbine Failure (2023),突显了 Solana 高吞吐量架构的复杂性,需要强大的验证和故障检测。内部威胁(例如,Pump.fun 的员工漏洞利用、Cypher 的 31.7 万美元盗窃)成为越来越令人担忧的问题。

- 缓解成功:Wormhole(报销 3.26 亿美元)、Pump.fun(追回 190 万美元)、Banana Gun(退还 140 万美元)和 Loopscale(追回 580 万美元)等协议完全减轻了损失,证明了有效的恢复机制。Raydium 部分补偿了用户(RAY 池 100%,非 RAY 池 90%),而其他协议(如 Cashio 和 Solareum)因资金不足而崩溃,突显了对健全的保险基金和多元化风险管理策略的关键需求。

介绍

Solana 由 Solana Labs 于 2020 年 3 月推出,结合了 历史证明 (PoH) 和 权益证明 (PoS) 以提供高吞吐量区块链,目标是以低于美分的费用实现每秒 65,000 笔交易。 它的可扩展性推动了 DeFi、NFT 和 Web3 应用程序的广泛采用。 尽管如此,这种增长也使其面临广泛的安全事件——应用程序级漏洞利用导致数亿美元的损失,供应链攻击危及生态系统工具,网络级威胁以及导致中断和风险的核心协议漏洞。 本文提供了 Solana 安全历史的详尽目录,并通过深入研究仅使用高质量、经过验证的资源来揭示每个已知的、经过验证的安全事件。 每起事件都经过彻底的独立检查,以提供真实的数据,同时分析根本原因、影响、事件响应、补救措施、经验教训和用户损失。

方法论

- 从年度安全审计、报告、事后分析和各种信誉良好的站点聚合事件,从而得出此列表。

- 该列表仅包括在质量站点上报告的高调、经过验证的事件。

- 避免了低调、讨论较少、未经证实的事件,以及与项目或 Solana 安全方面无关的事件。

- 我们忽略了每天看到的众多诈骗和 rug 项目,仅列出了与 Solana 上的漏洞利用或黑客攻击相关的事件。

- Solana 生态系统中的数百个项目的 Twitter、Discord 或其他社交帐户已被诈骗者或黑客入侵。 这些事件与协议/项目的应用程序、供应链或网络级漏洞无关,因此被忽略。

- 独立审查了每个事件,比较了不同的来源和数据,以聚合最准确的信息。

- 审查了技术来源(GitHub 提交、npm 通告、验证器日志、审计报告)。

- 使用报告的数字估算损失,并在当时与 SOL/USD 价格进行交叉检查。

- 每个事件都通过高亮显示根本原因、影响、事件响应、补救措施、经验教训和用户损失来总结。

- 每个事件都有引用和引文来验证以及高质量的资源列表。

- 评估了事件的频率、总损失以及 Solana 安全响应的演变。

事件分为四个不同的类别:I) 应用程序漏洞利用,II) 供应链攻击,III) 核心协议漏洞,IV) 网络级攻击,并列出到 2025 年第一季度。

事件总结

- 应用程序漏洞利用(26 起事件):Wormhole 桥、Cashio、Crema Finance、Audius、Nirvana Finance、Slope 移动钱包、OptiFi 锁定错误、Mango Markets、UXD 协议、Tulip 协议、Solend 协议(2021 年 8 月)、Solend 协议(2022 年 11 月)Raydium、Cypher 协议、SVT 代币、io.net、Synthetify DAO、Aurory、Thunder Terminal、Saga DAO、Solareum、Pump.fun、Banana Gun、DEXX、NoOnes 平台、Loopscale。

- 供应链攻击(2 起事件):Parcl 前端、Web3.js

- 网络级攻击(4 起事件):Grape 协议事件、Candy Machine NFT 铸造中断、Jito DDoS、Phantom 钱包 DDoS。

- 核心协议漏洞(6 起事件):Solana Turbine Bug、Solana Durable Nonce Bug、Solana Duplicate Block Bug、Solana Turbine Failure、Solana JIT Cache Bug、Solana ELF 地址对齐漏洞。

应用程序漏洞利用

定义

应用程序漏洞利用是针对构建在 Solana 区块链之上的软件应用程序、程序或协议逻辑中的漏洞的安全事件。 这些漏洞利用发生在应用程序层,高于核心区块链协议,通常涉及去中心化应用程序 (dApp)、钱包或 DeFi 协议的设计、编码或配置中的缺陷。 它们通常会导致未经授权的访问、资金盗窃或协议操作的操纵。

特征

- 范围:特定于单个 dApp、程序或钱包应用程序,而不是 Solana 协议本身。

- 常见漏洞:包括程序错误(例如,验证缺陷、预言机操纵)、不安全的密钥管理、治理漏洞和应用程序内的第三方服务集成。

- 影响:通常会导致通过被盗资金、操纵的交易或锁定的资产造成的财务损失。 影响用户、协议或财政部。

应用程序级别事件

Solend 身份验证绕过尝试 (2021 年 8 月)

根本原因:2021 年 8 月 19 日,攻击者利用了 Solend 的 `UpdateReserveConfig` 函数中不安全的身份验证检查。 攻击者通过创建一个新的借贷市场并将其作为他们拥有的帐户传递来绕过管理员检查,从而未经授权地更新 USDC、SOL、ETH 和 BTC 等资产的储备配置。 这使攻击者可以降低清算门槛,使几乎所有借贷帐户都可以清算,并增加清算奖金,从而通过夸大清算奖金为清算人(可能是攻击者)创造可观的利润。

影响:该漏洞利用尝试使大约 200 万美元面临风险,因为它使几乎所有带有借款的帐户都可以按夸大的奖金进行清算。 五个用户被 Solend 的清算机器人错误清算,造成 16,000 美元的损失。 由于 Solend 团队的及时发现和干预,没有资金被盗。

事件响应:Solend 在 41 分钟内检测到攻击,在 1 小时 10 分钟内缓解了攻击,并在 1 小时 38 分钟内部署了修复程序。 借款操作被暂时暂停,团队协调了被错误清算的帐户,并从清算人获得的不当收益中退还了 16,000 美元,并额外赠送了 2% 的奖金。

补救措施:Solend 实施了更严格的代码审查策略,安排了后续审计,增加了漏洞赏金规模,并添加了监控警报。 他们还引入了断路器和加速带,以防止类似漏洞利用,并修复了 `UpdateReserveConfig` 函数中易受攻击的身份验证检查。

经验教训:程序中不安全的身份验证检查可能允许攻击者操纵关键协议参数。 强大的访问控制、彻底的代码审计和实时监控对于保护去中心化协议至关重要,尤其是在早期启动期间。

用户损失:五名用户因错误清算而损失了 16,000 美元,但所有人都获得了全额报销,并获得了清算人收益的额外 2% 奖金。 没有其他用户资金损失。

参考资料和引文:

- HackMD: “Solend 协议 - 黑客试图通过操纵核心参数窃取约 200 万美元,”2021 年 8 月

- Quadriga**Initiative**: “2021 年 8 月 - Solend 不安全的身份验证检查 - 1.6 万美元(全球),”2021 年 8 月

Wormhole 桥漏洞利用(2022 年 2 月)

根本原因:Wormhole 的 Solana 端程序中的签名验证缺陷允许攻击者伪造有效签名,绕过守护者验证。 这使得未经授权铸造 120,000 个 wrapped 以太币 (wETH) 成为可能,而无需存入等值的以太坊抵押品。

影响:约 3.26 亿美元的加密货币被盗,使其成为当时第二大 DeFi 黑客攻击事件。 该漏洞利用扰乱了 wETH 和 ETH 之间的 1:1 Hook,引发了人们对跨链桥可靠性的担忧。

事件响应:该漏洞已于 2022 年 2 月 2 日在数小时内修复。Wormhole 的母公司 Jump Crypto 于 2 月 3 日偿还了 120,000 ETH,恢复了 1:1 的支持。 向攻击者提供了 1000 万美元的漏洞赏金,但攻击者没有归还资金。

补救措施:通过更严格的输入验证和改进的帐户检查来增强签名验证,以防止欺骗攻击。

经验教训:跨链桥需要分层安全性,包括强大的验证和审计,以减轻复杂的智能合约漏洞。

用户损失:无,因为 Jump Crypto 全额偿还了被盗资金,从而避免了直接用户损失。

参考资料和引文:

- CNBC:“从连接 Solana 和 Ethereum 的 Wormhole 窃取了 3.2 亿美元,”2022 年 2 月 3 日。

- The Verge:“Wormhole 加密货币平台在 GitHub 上出错后被黑客入侵,损失 3.25 亿美元,”2022 年 2 月 3 日。

- Certik:“Wormhole 桥漏洞利用事件分析,”2022 年 7 月 31 日。

Cashio 漏洞利用(2022 年 3 月)

根本原因:Cashio 程序抵押品验证中的一个漏洞允许攻击者使用具有毫无价值的抵押品的虚假帐户铸造 20 亿个 CASH 代币。 该缺陷是由于 saber_swap.arrow 帐户中缺少对 mint 字段的验证,使攻击者能够绕过对 Saber USDT-USDC LP 代币的检查,从而利用了“无限 mint 故障”。

影响:约 5280 万美元的资产(USDC、USDT、UST)被盗,CASH 稳定币的价格从 1 美元跌至 0.00005 美元。 Cashio 的总价值锁定 (TVL) 从 2880 万美元降至 579,000 美元,运营停止。

事件响应:Cashio 于 2022 年 3 月 23 日 UTC 时间上午 9:00 停止了铸造,并敦促用户从流动性池中提取资金。 该团队确定了根本原因,并与 Saber Labs 合作,后者暂停了其 CASH 池。 攻击者将资金返还给了持有少于 100,000 美元的帐户,并承诺将更多资金捐赠给慈善机构,尽管到 2022 年 6 月仍有 2500 万美元未追回。

补救措施:该漏洞已通过社区努力得到修复,但 Cashio 未恢复运营。 一项提议的两代币协议和 DAO 以偿还受害者于 2022 年 6 月宣布,但未发布任何更新。

经验教训:未经审计的程序极易受到漏洞利用,强调需要进行严格审计、强大的抵押品验证以及帐户验证的信任根,以防止无限 mint 场景。

用户损失:5280 万美元,部分减轻; 大约 2780 万美元已返还到较小的帐户,留下 2500 万美元未报销,并且没有报告进一步的追回。

参考资料和引文

- CoinDesk: “稳定币 Cashio 遭受‘无限故障’漏洞利用,TVL 下降 2800 万美元,”2022 年 3 月 23 日

- The Block: “Solana 上的稳定币 Cashio 在‘无限 Mint 故障’中被利用,损失 5280 万美元,”2022 年 3 月 24 日

- Halborn: “已解释:Cashio 黑客攻击(2022 年 3 月),”2022 年 3 月 28 日。

- CertiK: “Cashio 应用程序事件分析,”2022 年 12 月 6 日

Crema Finance 漏洞利用(2022 年 7 月)

根本原因:Crema Finance 的集中流动性做市商 (CLMM) 中的一个漏洞允许攻击者创建一个虚假的 tick 帐户,从而绕过所有者验证。 攻击者使用来自 Solend 的闪电贷,操纵交易费用数据以索取过多的费用,从而从多个流动性池中提取资金。

影响:约 880 万美元的资产(69,422.9 SOL 和 6,497,738 USDC)被盗,影响了 Crema 的流动性池。 攻击者将资金桥接到以太坊,将其兑换为 6,064 ETH。

事件响应:Crema 于 2022 年 7 月 3 日暂停了其程序,并与攻击者进行了谈判,攻击者于 2022 年 7 月 7 日返还了 720 万美元(6,064 ETH 和 23,967.9 SOL),并保留了 45,455 SOL(160 万美元)作为 white hat 赏金。 该漏洞在几天内得到了修复。

补救措施:增强 tick 帐户验证、所有者检查以防止伪造数据操纵以及更严格的闪电贷保护。

经验教训:流动性协议必须保护价格 tick 数据和交易费用逻辑,以防止闪电贷漏洞利用,强调需要进行强大的审计。

用户损失:160 万美元的净损失(赏金),未报销; 返还的 720 万美元减轻了大部分用户影响。

参考资料和引文:

- CoinDesk:“Solana DeFi 协议 Crema 在漏洞利用中损失 880 万美元,”2022 年 7 月 4 日

- Halborn: “已解释:Crema Finance 黑客攻击(2022 年 7 月),”2022 年 7 月 19 日

- CertiK: “Crema Finance 漏洞利用,”2022 年 7 月 3 日

Audius 治理漏洞利用(2022 年 7 月)

根本原因:Audius 治理程序中的一个漏洞允许攻击者提交和执行恶意提案,从而绕过适当的验证。 攻击者重新配置了财政部权限,将其中的 1850 万个 AUDIO 代币转账到他们的钱包中。

影响:约 610 万美元的 AUDIO 代币(当时价值)从财政部被盗,导致价格暂时下跌,并引发了人们对去中心化治理安全的担忧。

事件响应:Audius 在数小时内停止了所有程序,修复了该漏洞,并于 2022 年 7 月 28 日升级了该程序。 没有从攻击者那里追回任何资金。

补救措施:增强了提案验证,为治理行动添加了时间锁,并迁移到具有更严格访问控制的新治理系统。

经验教训:治理程序需要强大的验证和延迟以防止未经授权的操作,强调了 DeFi 中进行彻底审计的必要性。

用户损失:损失了 610 万美元的财政资金,未报销; 没有直接的用户钱包损失。

参考资料和引文

- Lossless: “Audius 黑客攻击:代码支持的治理攻击,”2022 年 7 月 29 日

- CoinDesk: “攻击者如何从去中心化音乐项目 Audius 窃取价值约 110 万美元的代币,”2022 年 7 月 25 日

- GoPlus Security: “Web3 音乐平台 Audius 漏洞利用的简要分析,”2022 年 7 月 24 日

- Audius Twitter (@AudiusProject): 2022 年 7 月 24 日,漏洞利用公告

Nirvana Finance 漏洞利用(2022 年 7 月)

根本原因:攻击者 Shakeeb Ahmed 使用约 1000 万美元的闪电贷利用了 Nirvana Finance 程序的定价机制漏洞。 通过购买 ANA 代币并操纵绑定曲线,Ahmed 以夸大的价格 mint 代币,从而提取了 350 万美元的稳定币。

影响:约 350 万美元被盗,Nirvana 的总价值锁定崩溃,运营停止。 由训练有素的安全工程师执行的漏洞利用侵蚀了用户信任,并标志着该协议的重大挫折。

事件响应:Nirvana 于 2022 年 7 月 28 日在漏洞利用后关闭,并停止了沟通。 2023 年,Ahmed 被捕并认罪,被判处 1230 万美元的赔偿金。 截至 2024 年 9 月,Nirvana 启动了一个索赔门户,到 2024 年 12 月,已向受影响的用户分配了 60% 的赔偿金。

补救措施:由于关闭,未实施立即的程序修复。 重新启动的 Nirvana V2(于 2024 年 9 月宣布)引入了“上升下限”价格机制和协议拥有的流动性,以增强稳定性。

经验教训:自定义定价机制容易受到闪电贷攻击,需要强大的绑定曲线、外部预言机和彻底的审计,以确保 DeFi 协议安全。

用户损失:350 万美元,部分减轻; 已分配 60% 的赔偿金,并正在努力补偿受影响的用户。

参考资料和引文:

- CoinDesk: “Solana DeFi 协议 Nirvana 在闪电贷攻击中损失了 350 万美元,”2022 年 7 月 28 日。

- Cointelegraph: “Nirvana Finance 联合创始人回忆了他一生中‘最糟糕的一天’,”2024 年 6 月 3 日。

- Nirvana Finance Medium: “Nirvana Finance:从灰烬中崛起,”2024 年 9 月 19 日。

Slope 移动钱包漏洞利用(2022 年 8 月)

根本原因:Slope 移动钱包应用程序中不安全地处理私钥导致用户 seed phrase 泄露。 该应用程序无意中将加密的 seed phrase 传输到 Slope 的中央日志服务器,这些 seed phrase 在那里可能被拦截或处理不当,从而允许攻击者访问和提取受影响钱包中的资金。

影响:从超过 9,000 个 Solana 钱包中窃取了约 800 万美元的资产,如果用户重复使用 Slope 生成的 seed phrase,一些以太坊钱包也受到了影响。 该漏洞利用引起了人们对 Solana 生态系统中钱包安全的广泛关注。

事件响应:Slope 于 2022 年 8 月 3 日承认了该问题,并敦促用户将资金转移到硬件钱包或中心化交易所。 该漏洞在几天内得到缓解,但没有从攻击者那里追回任何资金。

补救措施:Slope 实施了更严格的数据处理策略,删除了 seed phrase 日志记录,并加强了加密实践,以防止将来发生泄漏。

经验教训:钱包应用程序必须优先考虑安全的密钥管理,并避免将敏感数据传输到中央服务器,从而突出了非托管钱包中托管式实践的风险。

用户损失:800 万美元,未报销,没有报告追回被盗资金。

参考资料和引文:

- Certik**Medium**: “Solana 和 Slope 钱包漏洞利用,”2023 年 7 月 25 日

- Solana**Official**Site: “2022 年 8 月 2 日 Slope 钱包事件更新,”2023 年 6 月 23 日

- Ackee**Blockchain**Medium: “2022 年 Solana 黑客攻击解释:Slope 钱包,”2023 年 3 月 23 日

OptiFi 锁定错误(2022 年 8 月)

根本原因:程序更新期间的编码错误导致意外使用“solana program close”命令,永久关闭了 OptiFi 的主网,并将 661,000 美元的 USDC 锁定在程序派生帐户 (PDA) 中。

影响:由于基于 Solana 的 DEX 的不可逆转关闭,661,000 美元的 USDC 永久无法访问; 没有资金被盗,但资金实际上丢失了。

事件响应:OptiFi 团队于 2022 年 8 月 30 日承认了该错误,确认资金无法恢复,并承诺在 2022 年 9 月 2 日之前手动补偿所有受影响的用户,这个过程需要两周。

补救措施:实施了一个同行监督系统,要求至少三名团队成员审查部署,旨在防止将来发生编码错误。

经验教训:由于区块链的不可变性,非恶意错误可能会永久锁定 DeFi 中的资金,从而强调了在推送更新之前进行严格审查和测试的必要性。

用户损失:链上锁定且未报销 661,000 美元; OptiFi 退还了用户资金,其中 95% 的资金属于团队成员,从而将外部用户损失限制在约 33,000 美元。

参考资料和引文:

- CoinDesk: “基于 Solana 的 DeFi 协议 OptiFi 在编程错误中损失了 66.1 万美元,”2022 年 8 月 30 日

- Optimisus: “基于 Solana 的 DeFi 协议 OptiFi 关闭了其主网平台,并将 661,000 美元的 USDC 锁定,”2022 年 8 月 31 日

- OptiFi**Medium**: “OptiFi 程序事件报告,”2022 年 8 月 30 日

Mango Markets 漏洞利用(2022 年 10 月)

根本原因:攻击者 Avraham Eisenberg 通过杠杆永续合约交易人为地抬高了 MNGO 代币价格,从而操纵了 Mango Markets 的价格预言机。 他使用两个存有 1000 万美元 USDC 的帐户,将 MNGO 的价格从 0.038 美元拉高到交易所的 0.91 美元,并借贷了 1.16 亿美元的膨胀抵押品。

影响:约 1.16 亿美元从 Mango 的流动性池中被提取,导致 MNGO 价格下跌 50%,并将该协议的 TVL 降至接近零。经过谈判后,Eisenberg 返还了 6700 万美元,并保留了 4700 万美元作为“漏洞赏金”。

事件响应:Mango 于 2022 年 10 月 11 日冻结了存款,并与 Eisenberg 进行了谈判,后者于 10 月 15 日返还了 6700 万美元。 在几天内修复了预言机,以防止进一步的操纵。

补救措施:通过外部价格数据源(例如,Pyth、Chainlink)改进了预言机安全性,并实施了杠杆限制以降低操纵风险。

经验教训:低流动性代币和依赖预言机的系统容易受到经济操纵,需要强大的价格数据源和风险控制。

用户损失:净损失为 4700 万美元,未报销; 返还的 6700 万美元减轻了一些影响,但没有提供进一步的补偿。

参考资料和引文:

- CoinDesk: “市场操纵如何导致 Solana DeFi 交易所 Mango 损失 1 亿美元,”2022 年 10 月 12 日

- The**Block**: “Mango Markets 漏洞利用者返还 6700 万美元被盗资金,”2022 年 10 月 15 日

- CertiK Medium: “如何理解加密货币诈骗 | Mango Markets 漏洞利用,”2023 年 7 月 25 日

UXD 协议漏洞利用(2022 年 10 月)

根本原因:UXD 协议受到 Mango Markets 预言机操纵漏洞利用的间接影响,攻击者 Avraham Eisenberg 人为地抬高了 MNGO 价格,从而提取了 1.16 亿美元。 UXD 在 Mango 的借贷池中存入了 1990 万美元的 USDC,这些池在攻击期间被冻结。

影响:UXD 无法访问其 1990 万美元的资产,导致其稳定币 mint 操作停止。 由于 5350 万美元的保险基金,该协议的 $UXD 稳定币仍然得到 100% 的支持,但运营已暂停,直到资金收回。

事件响应:UXD 于 2022 年 10 月 12 日暂停了 $UXD mint,以最大程度地降低风险。 在 Mango 的谈判返还 6700 万美元后,UXD 于 10 月 20 日收回了 1990 万美元,并在 10 月 27 日恢复了全面运营。

补救措施:UXD 重置了其资产负债管理模块以恢复功能,并计划分散投资,不再依赖 Mango Markets,以减少单点依赖。

经验教训:对外部 DeFi 协议的依赖使稳定币面临第三方风险,因此需要多元化的策略和强大的保险基金。

用户损失:无; UXD 的保险基金和 Mango 的部分追回确保了没有直接的用户损失,并且可以通过 Jupiter 交易所按票面价值兑换 $UXD。

参考资料和引文:

- TokenInsight: “UXD 协议受到 Mango 攻击中近 2000 万美元的影响,”2022 年 10 月 12 日

- Crypto**News**: “Solana 项目在 Mango Markets 惨败中损失的资金收回后重新启动,”2022 年 10 月 27 日

Tulip 协议漏洞利用(2022 年 10 月)

根本原因:Tulip 协议受到 Mango Markets 预言机操纵漏洞利用的间接影响,攻击者 Avraham Eisenberg 人为地抬高了 MNGO 价格- CoinDesk:“基于 Solana 的 Raydium 交易所是七位数漏洞的受害者”,2022 年 12 月 16 日](https://www.coindesk.com/business/2022/12/16/solana-based-raydium-exchange-victim-of-9-figure-exploit/?outputType=amp)

- The**Block**:“基于 Solana 的交易所 Raydium 遭受 440 万美元的漏洞攻击”,2022 年 12 月 16 日](https://www.theblock.co/amp/post/195712/solana-based-exchange-raydium-suffers-2-million-exploit)

- Certik:“Raydium 协议漏洞事件分析”,2023 年 1 月 18 日](https://www.certik.com/resources/blog/36QC53X75PfwlZhOSMkSFd-raydium-protocol-exploit-incident-analysis)

- Halborn:“详解:Raydium 黑客攻击事件(2022 年 11 月)”,2022 年 12 月 22 日](https://www.halborn.com/blog/post/explained-the-raydium-hack-november-2022)

Cypher 协议漏洞(2023 年 8 月)

根本原因:Cypher 程序中的一个漏洞,可能存在于其保证金或期货交易逻辑中,导致攻击者通过未经授权访问资金来窃取 38,530 SOL 和 123,184 USDC。具体的技术缺陷仍未公开。

影响:大约 104 万美元被盗,影响了 Cypher 在 mtnDAO 黑客之家活动期间的流动性和用户信任。后来建立了一个赎回计划来补偿用户,但在 2024 年,核心贡献者 Hoak 从该基金中窃取了 317,000 美元,理由是赌博成瘾。

事件响应:Cypher 在漏洞利用发生后的几个小时内,于 2023 年 8 月 7 日冻结了其程序。它试图与攻击者谈判,攻击者向 finance 转账了 30,000 USDC,但没有归还资金。该团队调查了漏洞并提出了赎回计划。

补救措施:漏洞利用后,Cypher 计划进行安全审计,但在 Hoak 盗窃后遭遇挫折。没有详细说明具体的程序修复,但随后出现了对可靠审计的普遍呼吁。

经验教训:DeFi 协议需要严格的程序审计和安全的密钥管理,以防止外部漏洞利用和内部威胁,突出快速增长的平台中的漏洞。

用户损失:最初漏洞利用造成的 104 万美元,未获赔偿;Hoak 在 2024 年额外窃取了 317,000 美元,部分赔偿尝试正在进行中,但尚未完成。

引用和参考:

- CoinDesk:“基于 Solana 的 Cypher 协议遭遇漏洞,冻结智能合约”,2023 年 8 月 8 日](https://www.coindesk.com/business/2023/08/07/solana-based-cypher-protocol-experiences-exploit-freezes-smart-contract)。

- Cointelegraph:“Cypher 协议在估计 100 万美元的漏洞利用后冻结智能合约”,2023 年 8 月 8 日。](https://cointelegraph.com/news/cypher-protocol-solana-hack-exploited-smart-contract)

- Decrypt:“Solana 开发人员承认窃取、赌博 Cypher 用户资金”,2024 年 5 月 15 日。](https://decrypt.co/230757/solana-developer-confession-theft-cypher-protocol)

Solvent 协议的 SVT 代币漏洞(2023 年 8 月)

根本原因:一次闪电贷攻击利用了 SVT 交易程序中的经济模型漏洞,允许攻击者通过重复的买卖操作来操纵代币价格,并利用闪电贷来扩大利润。

影响:攻击者获利约 40 万美元,从毫无戒心的用户的钱包中窃取资金,并突显了 SVT 程序设计中的漏洞。

事件响应:没有记录到 SVT 团队的特定响应。CertiK 于 2023 年 8 月 26 日提醒社区,MistTrack 追踪了攻击者的资金,指出初始资金来自 SwftSwap,并将 1,070 BNB 转移到 Tornado Cash。

补救措施:没有记录到补救措施,可能是由于 SVT 的默默无闻或解散。该事件强调了 DeFi 程序中稳健的经济模型的需求。

经验教训:闪电贷攻击利用设计不佳的经济模型,需要安全的程序逻辑、预言机集成和流动性保护,以防止价格操纵。

用户损失:40 万美元,未获赔偿,没有报告显示有任何追回。

引用和参考:

- SlowMist**Hacked**:“SVT 代币闪电贷攻击”,](https://hacked.slowmist.io/?c=Solana)

- Coin**Edition**:“攻击者通过 SVT 闪电贷漏洞获利 40 万美元:报告”2023 年 8 月 26 日](https://coinedition.com/attacker-makes-away-with-400000-in-svt-flashloan-exploit-report/)

Synthetify DAO 漏洞(2023 年 10 月)

根本原因:攻击者通过创建和投票恶意治理提案来利用 Synthetify 的非活跃 DAO。他们提交了十项提案,九项无害,一项包含代码,用于将 23 万美元的 USDC、mSOL 和 stSOL 转移到他们的地址,并使用他们自己的代币来满足投票法定人数,而没有被注意到。

影响:大约 23 万美元被盗并发送到 Tornado Cash,突显了非活跃 DAO 中的治理漏洞。Synthetify 在 FTX 崩盘后已经负债累累,尽管在 2023 年 4 月宣布了重组计划,但仍面临进一步的挫折。

事件响应:该漏洞在资金转移后才被注意到。Synthetify 于 2023 年 10 月 19 日冻结了其程序和平台,但由于使用了 Tornado Cash,没有追回任何资金。

补救措施:由于该协议已经在苦苦挣扎,因此没有实施具体的补救措施。该事件促使人们建议 DAO 采用否决委员会和更好的通知系统。

经验教训:具有纯粹基于代币的投票的非活跃 DAO 容易受到治理攻击,需要积极的监控、参与激励和稳健的提案审查。

用户损失:23 万美元,未获赔偿,没有报告显示有任何追回。

引用和参考:

- Blockworks:“Solana 上的 DAO 在‘攻击提案’未被注意到后损失 23 万美元”,2023 年 10 月 25 日](https://blockworks.co/news/solana-exploit-dao-hacker)

- SlowMist**Hacked**:“Synthetify 协议安全事件”,访问时间 2025 年](https://hacked.slowmist.io/?c=Solana)

- Neodyme:“如何黑入 DAO”,2024 年 1 月 24 日](https://neodyme.io/en/blog/how_to_hack_a_dao/)

Thunder Terminal 漏洞(2023 年 12 月)

根本原因:一个泄露的 MongoDB 连接 URL,一个第三方服务漏洞,允许攻击者访问 Thunder Terminal 的系统,通过恶意审批从用户钱包中提取 86.5 ETH 和 439 SOL。

影响:大约 24 万美元的资产被盗,其中 192,500 美元转移到 Railgun。该事件影响了 14% 的热钱包用户,但冷钱包仍然安全。

事件响应:Thunder Terminal 在 2023 年 12 月 27 日的九分钟内阻止了攻击,撤销了恶意审批,并在几个小时内恢复了平台运营。该团队提供了赏金并与攻击者谈判,攻击者未经证实地声称存在其他漏洞,但没有追回任何资金。

补救措施:为了防止类似的泄露,为第三方集成加强了安全性,包括更严格的访问控制和对 MongoDB 连接的监控。

经验教训:第三方服务依赖关系对 DeFi 平台构成重大风险,需要可靠的安全审计和快速响应机制来保护用户资金。

用户损失:24 万美元,未获赔偿,没有报告显示有追回被盗资金。

引用和参考:

- Cointelegraph:“Thunder Terminal 声称在 24 万美元的攻击后资金安全,黑客另有说法”,2023 年 12 月 27 日](https://cointelegraph.com/news/thunder-terminal-hack-exploit-wallet-compromise-hacker-demands-ransom)

- The Block:“链上交易平台 Thunder Terminal 被黑客攻击,损失 86.5 ETH:ZachXBT”,2023 年 12 月 27 日](https://www.theblock.co/post/269269/on-chain-trading-platform-thunder-terminal-hacked-for-86-5-eth-zachxbt)

Aurory SyncSpace 漏洞(2023 年 12 月)

根本原因:2023 年 12 月 17 日,一个恶意行为者利用了 Aurory 链下市场购买端点的争用条件漏洞。通过发送多个同时购买请求,攻击者在 SyncSpace(一个混合链上/链下库存系统)中提高了他们的 AURY 余额。这允许提取大约 600,000 个 AURY 代币(价值约 83 万美元)到 Arbitrum 网络,然后在公开市场上出售。

影响:该漏洞导致 Camelot DEX 上的 AURY-USDC 池的流动性下降 80%,从 150 万美元降至 312,000 美元。AURY 代币价格下跌 17% 至 1.17 美元,24 小时内下跌 23.5%,7 天内下跌 36.5%,尽管后来略有回升。没有用户资金或 NFT 丢失,因为被盗的代币来自团队钱包。

事件响应:Aurory 团队在几个小时内检测到可疑活动,并禁用了 SyncSpace 桥进行维护,停止了存款和取款。他们通过回购代币来吸收抛售压力,并确认攻击者已经耗尽了他们的 AURY 供应。一个全球后端补丁正在开发中,并计划发布一份详细的事后分析。

补救措施:Aurory 正在开发一个补丁来修复争用条件漏洞,并计划加强市场安全性。尽管之前经过 OtterSec 的审计,该漏洞仍未被检测到,促使人们审查审计范围和流程。SyncSpace 预计在实施修复后恢复运营。

经验教训:链下系统中的争用条件漏洞可能导致重大漏洞利用,即使在经过审计的平台上也是如此。全面的审计范围、实时监控和强大的市场逻辑对于防止此类攻击至关重要,特别是对于混合链上/链下系统。

用户损失:没有用户资金或 NFT 受到损害。83 万美元的损失(由于价格下跌,后来价值约 69 万美元)由团队的钱包承担,该钱包用于没有先前 AURY 存款的账户的提款。

引用和参考:

- Aurory**Official**Statement:2023 年 12 月 17 日,漏洞利用公告](https://x.com/AuroryProject/status/1736513600054006154)

- Decrypt:“Solana 游戏‘Aurory’遭受 83 万美元的漏洞利用,禁用 Arbitrum 桥”,2023 年 12 月 19 日](https://decrypt.co/210153/solana-game-aurory-suffers-830k-exploit-disables-arbitrum-bridge)

- Coinlive:“Aurory 发现黑客活动并暂时关闭 SyncSpace”,2023 年 12 月](https://www.coinlive.com/news-flash/403855)

Saga DAO 事件(2024 年 1 月)

根本原因:Saga DAO 是 Solana Saga 手机的粉丝俱乐部,Saga DAO 的多重签名钱包发生了一起安全漏洞,据报道只需要 1/12 个钱包确认,这使得攻击者能够从国库中提取大约 6 万美元的 SOL。该漏洞与一个被入侵的创始人账户有关,尽管一些社区成员声称内部人员参与其中,因为确认阈值很低。

影响:6 万美元的损失扰乱了 Saga DAO 的运营,该 DAO 的重点是管理 Saga Genesis NFT 持有者的空投。该事件引发了对管理不善的指责,由于 DAO 在漏洞发生前迅速增长到超过 1,000 SOL,社区信任受到了侵蚀。

事件响应:Saga DAO 于 2024 年 1 月 24 日承认了该漏洞,并将相关方从领导职位上移除。该团队承诺进行调查并实施保护措施,但没有追回任何资金,并且黑客攻击的具体细节仍不清楚。

补救措施:宣布了加强多重签名钱包安全性的计划,包括更高的确认阈值和改进的访问控制,尽管到 2025 年初没有报告任何具体的更新。

经验教训:多重签名钱包中较低的确认阈值使 DAO 面临重大风险,需要健全的治理和安全协议来保护社区资金,尤其是在快速增长的国库中。

用户损失:6 万美元,未获赔偿,没有报告显示有任何追回,影响了 DAO 分发空投奖励的能力。

引用和参考:

- Medium (Coinmonks): “Saga DAO 是否被我们自己人 Rugged?](https://medium.com/coinmonks/was-the-saga-dao-rugged-by-one-of-our-own-dbd35e6218d6),2024 年 1 月 26 日

- Reddit (r/solana): “Solana Saga DAO 创始人面临 6 万美元的内部人员黑客指控”,2024 年 1 月 26 日](https://www.reddit.com/r/solana/comments/19fhlxe/solana_saga_dao_founder_faces_60k_inside_job_hack/)

Solareum 漏洞(2024 年 3 月)

根本原因:据称,Solareum 聘用的一名朝鲜开发人员导致的安全漏洞,通过利用导入到 Telegram 机器人的私钥来损害用户钱包。攻击者可能通过第三方服务漏洞(可能是 MongoDB 连接 URL)访问了密钥,从而耗尽了 302-309 个用户钱包中的资金。

影响:大约 52 万美元至 140 万美元的 SOL(2,808-6,045 SOL)被盗,影响了 300 多名用户。由于该漏洞、资金不足和市场挑战,Solareum 永久关闭,留下要求赔偿的用户。

事件响应:Solareum 于 2024 年 3 月 29 日承认了该漏洞,并在 4 月 2 日关闭了运营,敦促用户检索资产。该团队联系了当局以冻结中心化交易所的资金,Tether 冻结了 975,000 美元。没有承诺向用户退款。

补救措施:由于 Solareum 停止运营,因此未实施任何补救措施。该事件强调了在 DeFi 应用程序中安全地集成第三方服务和审查开发人员的必要性。

经验教训:基于 Telegram 的交易机器人容易受到私钥泄露和内部威胁的影响,因此需要进行可靠的安全审计、安全的密钥管理以及谨慎使用第三方服务。

用户损失:52 万美元至 140 万美元,未获赔偿,尽管部分资金被冻结,但没有报告显示有任何追回。

引用和参考:

- Decrypt:“Solana Telegram 交易机器人在用户被榨干 52.3 万美元后关闭”,2024 年 4 月 2 日](https://decrypt.co/224371/solana-telegram-trading-bot-shut-down-users-drained-523k)

- Cointelegraph:“Telegram 交易机器人 Solareum 在 52 万美元的漏洞利用后几天关闭”,2024 年 4 月 2 日](https://cointelegraph.com/news/telegram-trading-bot-solareum-shutters-after-520k-exploit)

- DL**News**:“一名朝鲜开发人员如何欺骗 Solana 交易机器人团队并盗窃 140 万美元”,2025 年 1 月 30 日](https://www.dlnews.com/articles/regulation/how-a-dprk-developer-tricked-solareum-and-stole-14m/)

io.net GPU 元数据攻击(2024 年 4 月)

根本原因:恶意行为者通过滥用该平台的工作人员注册流程,在 io.net 的去中心化 GPU 网络上欺骗了大约 400,000 个虚拟 GPU。攻击者操纵元数据以增加活跃工作人员的数量,可能会扰乱资源分配和网络完整性。

影响:该攻击没有导致直接的财务损失,因为没有用户资金被盗。但是,它通过引入虚假的工作人员来给 io.net 的网络带来压力,从而危及运营效率并削弱了对其测试阶段的 GPU 分配的信任。

事件响应:io.net 的安全团队于 2024 年 4 月 18 日识别出欺骗行为,并开始自动标记恶意帐户以将其删除。该团队保留了一些虚假的工作人员来研究该攻击,确保在不中断服务的情况下的持续监控和缓解。

补救措施:io.net 实施了增强的工作人员验证流程,以防止元数据欺骗。

经验教训:去中心化的计算网络容易受到元数据操纵,需要可靠的验证机制以确保资源贡献的完整性并防止滥用。

用户损失:无;该攻击没有造成直接的财务损失,而是侧重于网络中断而不是资产盗窃。

引用和参考

- Cointelegraph:“io.net 回应 GPU 元数据攻击”,4 月 18 日,](https://cointelegraph.com/news/io-net-responds-to-gpu-metadata-attack) 2024

- io.net Medium: “4 月 25 日事件报告。问题概述”,2024 年 4 月 27 日](https://ionet.medium.com/25th-april-incident-report-176e5fb5c576)

- The Block: “基于 Solana 的 DePIN io.net CEO 声称网络在详细的事后分析中受到攻击”,2024 年 4 月 28 日](https://www.theblock.co/post/291315/solana-based-depin-io-net-ceo-claims-network-was-attacked-in-detailed-postmortem)

Pump.fun 漏洞(2024 年 5 月)

根本原因:一名前 Pump.fun 员工利用其特权的提款权限访问权限,使用 Solana 借贷协议执行闪电贷攻击。攻击者使用借来的 SOL 人为地抬高代币价值。 通过将代币价值推高至绑定曲线上 100%,攻击者获得了 190 万美元的绑定曲线流动性,以偿还贷款并保持利润。

影响:大约 190 万美元的 SOL(12,300 SOL)被盗,影响了 1,882 个钱包地址。最初的社区报告夸大了损失为 8000 万美元,但实际影响仅限于该平台 4500 万美元流动性中的 190 万美元。

事件响应:Pump.fun 于 2024 年 5 月 16 日 17:00 UTC 停止交易,并在几小时内重新部署了绑定曲线程序。该团队在 24 小时内向受影响的流动性池注入了相等或更大的 SOL,并在 7 天内免除了交易费用,以恢复用户信任。

补救措施:升级程序安全性以撤销未经授权的访问,并实施更严格的内部访问控制,以防止未来的内部人员漏洞利用。

经验教训:内部威胁和特权访问漏洞可以绕过 DeFi 保护措施,因此需要强大的员工监督和安全的程序设计。

用户损失:190 万美元,已完全缓解;Pump.fun 的赔偿计划恢复了受影响的流动性,确保没有净用户损失。

引用和参考:

- NewsBTC: “加密货币事后分析:以下是 Pump.Fun 如何被利用价值 200 万美元”,2024 年 5 月 18 日](https://www.newsbtc.com/news/crypto-post-mortem-heres-how-pump-fun-was-exploited-for-2-million/)

- Coinpedia: “pump.fun 加密货币平台在员工挪用事件后恢复运营”,2024 年 5 月 17 日](https://coinpedia.org/news/pump-fun-crypto-platform-resumes-operations-after-employee-misappropriation-incident/amp/)

Banana Gun 漏洞(2024 年 9 月)

根本原因:Banana Gun 的 Telegram 消息预言机中的一个漏洞允许攻击者在实时交易会话期间拦截消息并手动从 11 个用户钱包中转移 563 ETH(140 万美元)。该缺陷影响了以太坊和 Solana 机器人,针对的是具有显着社交或交易经验的交易者。

影响:大约 140 万美元被盗,最初报告为 300 万美元,影响了 36 个用户,但后来澄清为 11 个用户损失 140 万美元。该事件扰乱了对基于 Telegram 的交易机器人的信任,引发了社区对前端漏洞的担忧。

事件响应:Banana Gun 于 2024 年 9 月 19 日几分钟内关闭了其以太坊和 Solana 机器人,修补了 Telegram 预言机漏洞,并在 9 月 20 日重新部署了这些机器人。承诺从国库全额退款给受影响的用户,没有代币销售。

补救措施:实施了两小时的转移延迟,为交易增加了双因素身份验证,并与安全联盟合作进行审计和渗透测试,以增强前端安全性。

经验教训:基于 Telegram 的机器人容易受到预言机和前端漏洞的攻击,因此需要强大的安全措施和用户验证,以防止针对高价值交易者的定向攻击。

用户损失:140 万美元,已完全缓解;Banana Gun 的国库退还了所有受影响用户的资金,确保没有净损失。

引用和参考:

- Cointelegraph: “Telegram 机器人 Banana Gun 将承担黑客攻击造成的 300 万美元损失”,2024 年 9 月 25 日](https://cointelegraph.com/news/banana-gun-crypto-bot-refunds-3m)

- The**Block**: “Banana Gun 承诺退还从受影响用户那里窃取的 300 万美元”,2024 年 9 月 25 日](https://www.theblock.co/post/318074/banana-gun-exploit-refund)

- QuillAudits: “解码 Banana Gun 如何 Banana:300 万美元的漏洞”,2025 年 1 月 5 日](https://www.quillaudits.com/blog/hack-analysis/banana-gun-exploit)

DEXX 漏洞(2024 年 11 月)

根本原因:由于密钥管理不当,DEXX 的中心化托管模型中的私钥泄露导致攻击者能够访问和提取用户钱包中的资金。在官方服务器上 `export_wallet` 请求期间,以明文显示私钥 facilitó 此次违规。

影响:大约 3000 万美元的资产被盗,影响了超过 900 名独立用户,涉及 8,620 多个 Solana 钱包。大多数受害者损失不到 10,000 美元,但一名用户损失超过 100 万美元。攻击者将被盗的另类币转换为 SOL,从而使恢复复杂化。

事件响应:DEXX 于 2024 年 11 月 16 日停止运营,并与 SlowMist 和执法部门合作追踪资金。发布了漏洞赏金和 24 小时退款优惠,但未收回任何资金。该团队宣布了一项待资金收回的赔偿计划。

补救措施:计划的升级包括自托管钱包版本、增强的云安全性和全面的安全框架大修,以防止未来的密钥泄露。

经验教训:DeFi 平台中私钥的集中托管存在重大风险,需要采用安全密钥管理和加密通信来保护用户资产。

用户损失:3000 万美元,未获赔偿,截至 2024 年 11 月 29 日,没有报告显示有任何追回。

引用和参考:

- Cointelegraph: “超过 8620 个 Solana 钱包与价值 2100 万美元的 DEXX 黑客相关”,2024 年 11 月 29 日](https://cointelegraph.com/news/solana-dexx-hack-november-2024-suspicious-wallets)

- Cryptopolitan: “与 DEXX 黑客攻击相关的 Solana 钱包超过 8,620 个”,2024 年 12 月 11 日](https://www.cryptopolitan.com/8620-solana-wallets-linked-to-the-dexx-hack/)

- ChainCatcher: “CertiK:DEXX 事件的原因是项目团队对私钥管理不当”,2024 年 11 月 16 日](https://www.chaincatcher.com/en/article/2152336)

NoOnes 平台漏洞(2025 年 1 月)

根本原因:NoOnes 的 Solana 跨链桥中的一个漏洞导致攻击者能够利用该平台的热钱包,从而在以太坊、TRON、Solana 和 Binance Smart Chain 上进行数百笔小额交易(每笔交易均低于 7,000 美元)。

影响:大约 790 万至 800 万美元的加密资产被盗,资金桥接到以太坊和 Binance Smart Chain,然后通过 Tornado Cash 进行混合,从而使恢复工作复杂化。

事件响应:NoOnes 的安全团队于 2025 年 1 月 1 日控制了该漏洞,并暂停了 Solana 桥。首席执行官 Ray Youssef 在 ZachXBT 的调查之后于 2025 年 1 月 24 日确认了该漏洞,确保用户资金和数据保持安全。该桥仍然处于非活动状态,等待渗透测试。

补救措施:计划进行全面的渗透测试并增强桥梁安全性,以防止未来的漏洞利用,但未披露具体的修复措施。

经验教训:跨链桥需要强大的安全性以防止未经授权的访问,这突显了在 P2P 平台中进行严格测试和监控的必要性。

用户损失:790 万至 800 万美元,未获赔偿,由于资金通过 Tornado Cash 混合而被报告为没有追回。

引用和参考:

- CryptoSlate: “ZachXBT 提出质疑后,NoOnes 承认价值 800 万美元的漏洞”,2025 年 1 月 24 日](https://cryptoslate.com/noones-acknowledges-8-million-exploit-after-zachxbt-raises-concerns/)

- ChainCatcher: “NoOnes CEO 确认之前曾遭到黑客攻击,称原因是其 Solana 跨链桥中的漏洞”,2025 年 1 月 26 日](https://www.chaincatcher.com/en/article/2164737)

Loopscale 漏洞(2025 年 4 月)

根本原因: 2025 年 4 月 26 日,攻击者利用 Loopscale 的 RateX 本金代币 (PT) 抵押品定价机制中的漏洞。通过操纵预言机价格源,攻击者人为地抬高了 RateX PT 代币的感知价值,从而实现了一系列抵押不足的贷款。这允许从 Loopscale 的 USDC 和 SOL Genesis Vault 中提取大约 570 万美元的 USDC 和 1,200 SOL(价值约 580 万美元)。

影响: 该漏洞榨干了 Loopscale 总锁定价值 (TVL) 的约 12%,该漏洞事件前约为 4000 万美元。此次攻击引发了互连的 Solana DeFi 平台上的级联清算和追加保证金通知,导致去中心化交易所中 SOL 和 USDC 的价格波动。投资者对新兴 DeFi 协议的信心下降,监管审查力度加大,资本流动受到限制。

事件响应: Loopscale 于美国东部时间 2025 年 4 月 26 日上午 11:30 检测到该漏洞,并立即暂停所有贷款市场和保险库存款提取以防止进一步的损失。贷款偿还、抵押品充值和循环关闭在当天晚些时候重新启用。该团队开始与攻击者谈判,提供了 10% 的漏洞赏金和免于法律诉讼的豁免。到 4 月 29 日,经过成功的谈判,所有被盗资金(5,726,725 USDC 和 1,211 SOL)均已归还。

补救措施: Loopscale 与 Sec3 进行了代码审查,发布了该协议的修补版本。保险库存款提取已于 2025 年 5 月 8 日重新启用。该团队承诺进行持续的安全审计、增强的预言机验证和改进的抵押品定价机制。发布了全面的事后分析,详细说明了漏洞和未来的安全增强功能。

经验教训: 该事件强调了 DeFi 协议中预言机操纵的风险,特别是对于新型抵押品定价模型。全面的业务逻辑验证、多层审计和强大的预言机架构对于防止此类漏洞利用至关重要。快速响应和透明沟通可以减轻用户影响并促进资金追回。

用户损失: 没有用户存款损失。所有被盗资金(580 万美元)均已追回,确保 USDC 和 SOL 保险库存款人没有面临任何财务影响。

引用和参考:

- Loopscale 官方声明: @LoopscaleLabs,2025 年 4 月 29 日,基金追回公告](https://x.com/LoopscaleLabs/status/1920182230762336342)

- The Block: “Solana DeFi 协议 Loopscale 在推出两周后遭遇 580 万美元的漏洞”,2025 年 4 月 27 日](https://www.theblock.co/post/352083/solana-defi-protocol-loopscale-hit-with-5-8-million-exploit-two-weeks-after-launch)

- Halborn: “已解释:Loopscale 黑客攻击(2025 年 4 月)”,2025 年 4 月 30 日](https://www.halborn.com/blog/post/explained-the-loopscale-hack-april-2025)

- Blockworks: “Loopscale 在预言机攻击中损失 580 万美元”,2025 年 4 月 29 日](https://blockworks.co/news/loopscale-loss-oracle-attack)

供应链攻击

定义

供应链攻击是危害平台或应用程序完整性的安全事件,通过针对其外部依赖项,例如第三方服务、库或分发渠道。这些攻击利用软件供应链中的漏洞,影响依赖于受损组件的下游用户或 DApp。

特征

- 范围:涉及与 Solana DApp 集成或依赖的外部组件(例如,云服务、软件包存储库、浏览器扩展)。

- 常见漏洞:包括针对开发人员帐户的网络钓鱼攻击、对软件包的恶意更新或 DNS 劫持以将用户重定向到网络钓鱼站点。

- 影响:导致被盗资金、受损的用户凭据或未经授权访问钱包。影响与受损服务交互的用户。

供应链事件

Parcl 前端攻击(2024 年 8 月)

根本原因:DNS 劫持攻击通过更改 Parcl 的域名设置,将用户重定向到恶意站点来损害 Parcl 的前端。攻击者从 Solana 钱包中提取代币,并在 Phantom 中显示虚假交易结果,从而利用该平台的 Web 界面。

影响:此次攻击从用户钱包中提取了未公开数量的代币,没有报告具体的损失数字。Parcl 的 X 帐户似乎已遭泄露,加剧了事件期间用户的困惑和不信任。

事件响应:Parcl 于 2024 年 8 月 20 日停止交易,并在数小时内保护了其域名。到 8 月 22 日,交易恢复,确认了保护措施,并建议用户在交互之前验证官方网站。

补救措施:增强了 DNS 安全措施,包括更严格的 Cloudflare 访问控制和域名监控,以防止将来发生劫持企图。

经验教训:前端漏洞,尤其是基于 DNS 的攻击,对 DeFi 平台构成重大风险,需要强大的第三方服务安全和用户教育,以避免网络钓鱼站点。

用户损失:未公开的金额,未得到赔偿;没有报告具体的追回或补偿。

引用和参考:

- BlockBeats:“Parcl 的官方网站前端疑似遭到攻击”,2024 年 8 月 20 日](https://www.theblockbeats.info/en/flash/260403)

- Quadrigainitiative:“Parcl 前端和 Twitter 遭遇网络钓鱼”](https://quadrigainitiative.com/cryptocurrencyhackscamfraudwiki/index.php?title=Parcl_Front-End_and_Twitter_Compromised_Phishing)

Web3.js 供应链攻击(2024 年 12 月)

- [CoinDesk**: “Solana Blockchain Restarts After Bots Cause 17-Hour Outage,” September 15, 2021](https://www.coindesk.com/business/2021/09/23/grape-network-the-startup-that-broke-solana-raises-18m)

- CoinTelegraph: “Solana attributes major outage to denial-of-service attack targeting DEX offering” September 21, 2021

- TheBlock: “Solana-based Grape protocol raises $1.2 million in seed funding,” September 24, 2021

Candy Machine NFT Minting Outage (2022 年 4 月)

根本原因:大量的机器人涌入 Metaplex Candy Machine(一种流行的 Solana NFT 铸造工具),每秒发送 400 万个交易请求和 100 吉比特的数据,压垮了网络安全措施,并使验证器无法达成共识。

影响:Solana 网络遭受了 7 个小时的中断,从美国东部时间下午 4:32 到晚上 11:00 停止了区块生产,导致 SOL 价格下跌 10% 至 83.13 美元。Phantom 钱包和 Mango Markets 等生态系统服务面临中断。

事件响应:验证器于 2022 年 5 月 1 日世界协调时 3:00 重新启动了 Mainnet Beta 集群,恢复了服务。Metaplex 宣布对无效交易处以 0.01 SOL 的机器人惩罚,并在不久后实施。

补救措施:Metaplex 实施了机器人惩罚,并计划增强 Candy Machine 程序以稳定流量。Solana 开发人员继续调查为什么安全措施失效。

经验教训:高流量 NFT 铸造工具需要强大的反机器人措施和网络容量,以防止中断,突显了 Solana 在高峰需求期间的可扩展性挑战。

用户损失:没有直接因盗窃造成的损失;由于 SOL 价格波动和交易中断,发生了间接损失,没有报告任何赔偿。

参考和引用:

- CoinDesk: “Solana Goes Dark for 7 Hours as Bots Swarm ‘Candy Machine’ NFT Minting Tool,” May 1, 2022

- NFT**Plazas**: “Bot Swarm Causes Major Outage on the Solana Network,” May 3, 2022

Jito DDoS 攻击 (2023 年 12 月)

根本原因:分布式拒绝服务 (DDoS) 攻击用过多的流量淹没了 Jito 的网站,扰乱了 JTO 代币空投启动期间的访问。这次攻击可能是由寻求勒索的诈骗者所为,目标是该平台的服务器基础设施,而不是其基于 Solana 的程序。

影响:这次攻击导致了暂时的中断,减缓或阻止了一些用户访问 Jito 的空投领取门户。没有资金被盗,9000 万个 JTO 代币(约 2.25 亿美元)的空投继续进行,超过 5400 万个代币被领取。

事件响应:Jito 在几分钟内缓解了这次攻击,并在 2023 年 12 月 7 日恢复了网站功能。该团队没有透露勒索细节,但确认没有用户资产或协议安全受到破坏。

补救措施:增强了反 DDoS 保护,包括流量过滤和服务器加固,以防止在空投等高流量事件期间出现未来的中断。

经验教训:DeFi 平台是重大事件期间网络级攻击的主要目标,需要强大的基础设施安全来确保不间断的用户访问。

用户损失:无;DDoS 攻击扰乱了访问,但没有导致资金被盗或直接的用户损失。

参考和引用:

- Decrypt: “Jito Airdrop Hands Out $225 Million to Solana Users,” December 8, 2023

- Cryptopolitan: “Jito airdrop rewards Solana users with $225 million,” December 8, 2023

Phantom 钱包 DDoS 攻击(2024 年 2 月)

根本原因:分布式拒绝服务(DDoS)攻击针对 Phantom 钱包的基础设施,用过多的流量压垮了其系统。这次攻击可能利用了备受瞩目的 Jupiter (JUP) 空投,旨在通过用请求淹没服务器来中断服务可用性,但没有详细说明具体的漏洞。

影响:几个小时内,这次攻击暂时中断了 Phantom 的服务,包括钱包访问和交易处理。由于资产仍然安全地存储在 Solana 上,因此没有用户的资金受到损害。在 Phantom 集成比特币、Ordinals 和 BRC-20 代币之后,该事件与日益严格的审查同时发生。

事件响应:Phantom 的团队于 2024 年 2 月 1 日 15:20 UTC 在 X 上承认了这次攻击,并向用户保证资产是安全的。为了缓解这次攻击,服务被暂停,并且功能在 2 月 2 日恢复,更新确认问题已解决。没有资金损失,也没有披露更多攻击细节。

补救措施:Phantom 实施了增强的 DDoS 缓解措施,但没有分享具体细节。该团队强调了持续的安全改进,以处理高流量事件并防止未来的中断。

经验教训:像空投这样的备受瞩目的事件会吸引 DDoS 攻击,需要强大的网络防御、流量过滤和可扩展的基础设施来维持 DeFi 钱包的可用性,尤其是在 Solana 的高吞吐量网络上。

用户损失:无;这次攻击导致了暂时的服务中断,但没有造成经济损失,因为用户资产仍然安全。

参考和引用

- TheNewsCrypto: “Solana’s Phantom Wallet Hit by DDoS Attack, Services Temporarily Disabled,” February 2, 2024

- CryptoNews.net: “Solana’s Phantom Wallet Hit by DDoS Attack, Services Temporarily Disabled,” February 2, 2024

- Phantom on X: Announcement Of DDoS Attack, February 1, 2024

核心协议漏洞

定义

核心协议漏洞是指利用 Solana 协议本身(例如其共识机制、交易验证或网络架构)中的缺陷的安全事件。这些漏洞会影响整个区块链,从而损害其完整性、安全性或可用性。

特征

- 范围:在基础层影响 Solana 区块链,影响所有节点、交易或 dApp。

- 常见漏洞:可能包括共识算法中的错误、交易处理中的漏洞或区块链加密机制中的缺陷。

- 影响:可能会导致全网范围的中断、dApp 中的资金损失或区块链完整性受损。影响 Solana 上的所有用户和协议。

核心协议事件

Solana Turbine 错误事件 (2020 年 12 月)

根本原因:Solana 的区块传播机制 Turbine 中的区块传播错误导致验证器为同一插槽传输两个不同的区块,这些区块被传播到单独的网络分区(A 和 B)。第三个分区检测到不一致,但由于权益不足,没有一个分区达成超多数共识,从而停止了区块生产。该问题源于通过历史证明 (PoH) 插槽号 (u64) 而不是哈希来跟踪区块,导致节点将不同的区块错误地解释为相同的区块,从而阻止了分叉修复。

影响:Solana 经历了六个小时的中断,中断了所有交易和 dApp。网络分裂成多个分区,由于不同的状态转换,节点拒绝了对立的分叉,从而阻止了最终性。没有资金损失,但早期用户信任受到了考验。

事件响应:验证器协调了以 80% 的权益参与的网络重启,并在 2020 年 12 月 8 日恢复了区块生产。Solana 团队发现了该错误并部署了修复程序,以解决区块跟踪和故障检测问题。

补救措施:实施了通过哈希而不是插槽号来跟踪区块,以区分冲突的区块,从而在 Turbine 中启用了更早的故障检测,并通过 Gossip 将故障传播到所有验证器。这些更改确保了节点可以修复分叉并解决分区问题,从而防止了类似的共识失败。

经验教训:区块传播系统必须通过哈希唯一地跟踪区块,以避免错误识别,需要强大的故障检测和 Gossip 机制来维持像 Solana 这样的高吞吐量区块链中的共识。

用户损失:无;中断导致了中断,但没有直接的经济损失,因为在停机期间没有处理任何交易。

参考和引用

Solana Durable Nonce 错误事件 (2022 年 6 月)

根本原因:Solana 的 durable nonce 交易功能中的运行时错误允许失败的交易被处理两次,一次作为普通交易,另一次作为 nonce 交易,原因是最近的区块哈希。这导致了不确定性,验证器产生冲突的输出,在 UTC 时间 16:30 停止了共识。

影响:Solana 停止生产区块 4.5 个小时,中断了交易和 dApp。SOL 的价格下跌 13.9% 至 39.08 美元,交易量激增 61% 至 21.41 亿美元。

事件响应:验证器运营商于 2022 年 6 月 1 日 UTC 时间 21:00 重新启动了网络,并在版本 v1.9.28/v1.10.23 中禁用了 durable nonce 功能。客户端服务在几个小时内恢复,没有资金损失。

补救措施:durable nonce 功能保持禁用状态,直到 v1.10.23 中的修复程序通过分离 nonce 和区块哈希域来防止重复处理。还实施了增强的验证逻辑。

经验教训:Durable nonce 交易需要强大的机制来防止重复处理,突显了彻底测试小众协议功能以维持网络稳定性的必要性。

用户损失:没有直接因盗窃造成的损失;由于 SOL 价格波动和交易停止,发生了间接损失,没有报告任何赔偿。

参考和引用

- Solana: “06–01–22 Solana Mainnet Beta Outage Report,” June 5, 2022

- Cointelegraph: “Solana developers tackle bugs hoping to prevent further outages,” June 7, 2022

- Decrypt: “Bug Brings Down Solana Blockchain for Four Hours,” June 2, 2022

Solana 重复区块错误事件 (2022 年 9 月)

根本原因:由于 Solana 分叉选择逻辑中的错误,一个有故障的验证器为其领导者插槽生成了重复的区块。当验证器无法恢复到最重的 bank(如果其插槽与其上次投票的插槽匹配),它们就会卡住,从而阻止了共识并停止了网络。确认的投票不足加剧了该问题,导致新的根区块生产停滞。

影响:Solana 停止区块确认几个小时,中断了交易和 dApp。重启期间的辅助错误导致由于通货膨胀机制错误而导致活跃权益金额波动,从而溢出了 64 位无符号整数。

事件响应:验证器重新启动了网络,与受信任的快照对齐以恢复共识。权益溢出错误被迅速识别并在第二次重启之前进行了修补,确保网络在 2022 年 10 月 1 日之前恢复。

补救措施:后来的 Solana 客户端版本引入了一种机制来优先处理投票交易,防止它们被常规交易淹没,并修复了分叉选择缺陷,以确保验证器可以切换到最重的分叉。

经验教训:分叉选择逻辑必须可靠地处理重复的区块以维持共识,突显了在高吞吐量区块链中增强投票优先级和权益计算准确性的必要性。

用户损失:没有直接因盗窃造成的损失;由于交易中断,发生了间接损失,没有报告任何赔偿。

参考和引用

Solana Turbine 故障事件 (2023 年 2 月)

根本原因:由于 Turbine 中发生故障的区块转发服务不断重新转发区块的分片,因此单个大区块压垮了 Turbine 的去重逻辑。这使去重过滤器饱和,从而在 Turbine 树中创建循环,迫使依赖较慢的区块修复协议并停止区块最终确定。

影响:Solana 从 UTC 时间 05:46 开始经历了 9 个小时的中断,中断了交易和 dApp。SOL 的价格下跌 5% 至 22.90 美元,没有对 TVL 产生重大影响。

事件响应:验证器尝试了实时软件降级,怀疑是最近的更新 (v1.14.16),但最终于 2023 年 2 月 26 日 UTC 时间 01:28 使用受信任的快照重新启动了网络。没有经济交易被回滚。

补救措施:增强了 v1.13.7 和 v1.14.17 中的去重逻辑,以减轻过滤器饱和。工程师与转发服务提供商合作以提高弹性,并计划用 QUIC 替换 UDP 以实现更好的流量控制。

经验教训:Turbine 的去重逻辑必须可靠地处理大区块,强调需要优化的转发服务和协议升级,以防止高吞吐量网络中的拥塞。

用户损失:没有直接因盗窃造成的损失;由于 SOL 价格波动和交易停止,发生了间接损失,没有报告任何赔偿。

参考和引用

- Solana: “02–25–23 Solana Mainnet Beta Outage Report,” June 24, 2023

- Helius**Labs**: “A Complete History of Solana Outages: Causes and Fixes,” February 23, 2025

Solana JIT 缓存错误事件 (2024 年 2 月)

根本原因:在 Agave v1.16 中引入的 `LoadedPrograms` 缓存系统中的错误导致 JIT 缓存中出现无限重新编译循环。对于旧版加载器程序,新的 JIT 输出被分配了一个零的前哨插槽高度,这使得它们对 `LoadedPrograms` 不可见。这触发了持续的重新编译,使验证器停留在特定区块上,并在 UTC 时间 09:53 停止了共识。

影响:Solana 经历了 5 个小时的中断,中断了交易和 dApp。SOL 的价格跌至 6 天来的低点 93.75 美元,但在几天内恢复至 105.46 美元。超过 95% 的集群权益(运行 Agave v1.17)受到影响。

事件响应:工程师识别出了该错误(之前在 Devnet 上见过),并在 v1.17.20 中部署了修改后的补丁。验证器使用快照插槽 246,464,040 在 UTC 时间 14:55 重新启动了网络,从而恢复了共识。该修复程序禁用了易受攻击的旧版加载器。

补救措施:修补了 v1.17.20 以防止重新编译循环,并计划在未来的版本中对 LoadedPrograms 进行全面改革,以提高缓存效率和分叉意识。

经验教训:旧版加载器程序需要强大的缓存管理来防止无限循环,高亮显示了跨所有网络条件进行彻底测试和更快部署补丁的必要性。

用户损失:没有直接因盗窃造成的损失;由于 SOL 价格波动和交易停止,发生了间接损失,没有报告任何赔偿。

参考和引用

- Solana: “02–06–24 Solana Mainnet Beta Outage Report,” February 9, 2024

- Blockworks: “Solana outage caused by a previously identified bug, devs say,” February 9, 2024

Solana ELF 地址对齐漏洞事件 (2024 年 8 月)

根本原因:Solana 的 ELF 地址对齐逻辑中的一个关键漏洞(与 Solana 运行时中可执行文件的处理有关)可能允许攻击者操纵程序执行,从而可能停止网络或启用未经授权的操作。

影响:由于该漏洞被抢先修补,因此没有发生利用。该事件没有直接的财务影响,SOL 的价格上涨 0.89% 至 155.88 美元,反映了对快速响应的信心。

事件响应:2024 年 8 月 7 日,Solana 基金会私下联系了网络运营商,通过 Anza 工程师的 GitHub 存储库分发了补丁。到 8 月 8 日 UTC 时间 14:00,66.6% 的网络权益已得到保障,并且在 8 月 9 日采用率达到 70% 后进行了公开披露。已完全实施了该补丁 (v1.18.21),而没有中断。

补救措施:该补丁修复了 ELF 地址对齐缺陷,并且额外的验证检查确保了正确的程序加载。Solana 团队增强了私下披露协议,以防止逆向工程风险。

经验教训:核心运行时组件(如 ELF 处理)中的关键漏洞需要谨慎的修补和利益相关者协调,以防止全网范围的中断,从而强调了高吞吐量区块链中的主动安全。

用户损失:无;该漏洞在被利用之前已得到修补,从而确保没有经济损失或网络中断。

参考和引用

- Crypto Briefing: “Solana devs and validators patch critical vulnerability, preventing a network-wide outage,” August 9, 2024

- The Block: “Solana developers address critical vulnerability with coordinated patch,” August 9, 2024

- Cointelegraph: “Solana prevents potential outage, patches critical vulnerability,” August 9, 2024

事件分类和频率

从 2020 年 3 月到 2025 年第一季度,Solana 上发生了 38 起经过验证的安全事件,分类如下:

- 应用程序漏洞利用:26 起事件(占总数的 68.42%)

- 供应链攻击:2 起事件(占总数的 5.26%)

- 网络级攻击:4 起事件(占总数的 10.53%)

- 核心协议漏洞:6 起事件(占总数的 15.79%)

按年份划分的频率

2020 年:1 起事件

- 1 起核心协议漏洞:Solana Turbine 错误

2021 年:2 起事件

- 1 起网络级攻击:Grape 协议 IDO 事件

- 1 起应用程序漏洞利用:Solend 身份验证绕过尝试

2022 年:15 起事件

- 12 起应用程序漏洞利用:Wormhole 桥漏洞利用、Cashio 漏洞利用、Crema Finance 漏洞利用、Audius Governance 漏洞利用、Nirvana Finance 漏洞利用、Slope 移动钱包漏洞利用、OptiFi 锁定错误、Mango Markets 漏洞利用、UXD 协议漏洞利用、Tulip 协议漏洞利用、Save(前身为 Solend)漏洞利用、Raydium 漏洞利用

- 1 起网络级攻击:Candy Machine NFT 铸造中断

- 2 起核心协议漏洞:Solana Durable Nonce 错误事件、Solana 重复区块错误事件

2023 年:7 起事件

- 5 起应用程序漏洞利用:Cypher 协议漏洞利用、SVT 代币漏洞利用、Synthetify DAO 漏洞利用、Thunder Terminal 漏洞利用、Aurory SyncSpace 漏洞利用

- 1 起网络级攻击:Jito DDoS 攻击

- 1 起核心协议漏洞:Solana Turbine 故障事件

2024 年:11 起事件

- 6 起应用程序漏洞利用:Saga DAO 事件、Solareum 漏洞利用、io.net GPU 元数据攻击、Pump.fun 漏洞利用、Banana Gun 漏洞利用、DEXX 漏洞利用

- 2 起供应链攻击:Parcl 前端攻击、Web3.js 供应链攻击

- 1 起网络级攻击:Phantom 钱包 DDoS 攻击

- 2 起核心协议漏洞:Solana ELF 地址对齐漏洞事件、Solana JIT 缓存错误事件

2025 年第一季度:2 起事件

- 2 起应用程序漏洞利用:NoOnes Platform 漏洞利用、Loopscale 漏洞利用

观察

- 应用程序漏洞利用是最常见的,反映了去中心化应用程序 (dApp)、程序和钱包中的漏洞。2022 年(12 起事件)和 2024 年(6 起事件)的峰值与 DeFi 和 NFT 的增长相一致。

- 供应链攻击出现在 2024 年,随着 Solana 生态系统的扩展,目标是第三方依赖项。

- 网络级攻击不常见,但会导致重大中断,集中在 2021 年至 2022 年的高流量事件期间(例如,IDO、NFT 铸造)。

- 核心协议漏洞虽然较少,但由于它们对整个区块链的影响,会带来系统性风险,事件分布在 2020 年至 2024 年之间。

- 事件频率在 2022 年达到顶峰(15 起事件),这是由 Solana 不断增长的采用率和攻击面驱动的。

严重性分类

- 高严重性(全网范围的中断,损失 > 1000 万美元):13 起事件(例如,Wormhole 桥、Mango Markets、DEXX)

- 中等严重性(损失 100 万美元 - 1000 万美元):12 起事件(例如,Crema Finance、Raydium、Pump.fun)

- 低严重性(损失 < 100 万美元或没有经济损失):13 起事件(例如,SVT 代币、ELF 地址对齐、Jito DDoS)

总财务损失和受影响方

损失明细

应用程序漏洞利用

总损失:约 6 亿美元

明细:

- Wormhole 桥:3.26 亿美元(已全额报销)

- Mango Markets:1.16 亿美元(净 4900 万美元,6700 万美元退回后)

- Cashio:5280 万美元(净 2500 万美元,黑客退回 2780 万美元后)

- DEXX:3000 万美元

- UXD 协议:1990 万美元(已收回)

- Crema Finance:880 万美元(净 160 万美元,720 万美元退回后)

- Slope 移动钱包:800 万美元

- NoOnes Platform:790 万美元-800 万美元

- Audius:610 万美元

- Loopscale:580 万美元(已全额收回)

- Raydium:440 万美元(净约 40 万美元,团队缓解约 400 万美元后)

- Nirvana Finance:350 万美元(净 140 万美元,约 210 万美元赔偿后)

- Pump.fun:190 万美元(已缓解)

- Banana Gun:140 万美元(已缓解)

- Cypher 协议:104 万美元(+31.7 万美元内幕盗窃)

- Solend(2021 年 8 月):1.6 万美元(已缓解)

- Solend(2022 年 11 月):126 万美元(已缓解)

- OptiFi 锁定错误:66.1 万美元(大部分缓解了 95%)

- Solareum:52 万美元-140 万美元

- SVT 代币:40 万美元

- Thunder Terminal:24 万美元

- Aurory:83 万美元(已缓解)

- Synthetify DAO:23 万美元

- Saga DAO:6 万美元

- Tulip 协议:250 万美元(已收回)

缓解的损失:约 4.69 亿美元

- Wormhole:3.26 亿美元 (Jump Crypto)

- Cashio:2780 万美元(已退回)

- Mango Markets:6700 万美元(已退回)

- UXD 协议:1990 万美元(已收回)

- Crema Finance:720 万美元(已退回)

- Pump.fun:190 万美元(已恢复)

- Banana Gun:140 万美元(已退款)

- Save(前身为 Solend):1.6 万美元 + 126 万美元(国库)

- OptiFi:约 62.8 万美元(95% 团队资金)

- Tulip 协议:250 万美元(已收回)

- Loopscale:580 万美元(已收回)

- Raydium:约 400 万美元 (团队)

- Aurory:83 万美元(国库)

- Nirvana Finance:约 210 万美元(分配了 60% 的赔偿金)

净损失:约 1.31 亿美元

受影响方:用户(钱包、流动性提供商)、协议国库和 DAO。用户承担了大部分损失,但协议缓解了大量损失(例如,Wormhole、Pump.fun)。

供应链攻击

总损失:约 13 万美元

明细:

- Web3.js:约 13 万美元(未确认)

- Parcl 前端:未披露

缓解的损失:约 0 美元

净损失:约 13 万美元

受影响方:与受到威胁的 dApp 或扩展交互的用户,损失主要由用户承担。

网络级攻击

总损失:0 美元(没有直接盗窃)

间接损失:SOL 价格波动(例如,Grape 协议期间下跌 15%,Candy Machine 期间下跌 10%)和交易中断。

受影响方:整个 Solana 生态系统(用户、dApp、验证器)。

核心协议漏洞

总损失:0 美元(没有直接盗窃)

间接损失:SOL 价格下跌(例如,Durable Nonce 错误期间下跌 13.9%,Turbine 故障期间下跌 5%)和交易中断。

受影响方:整个 Solana 生态系统。

所有类别的总损失

- 总损失:约 6 亿美元

- 缓解的损失:约 4.69 亿美元

- 净损失:约 1.31 亿美元

间接损失:未量化,但由于 SOL 价格波动和交易中断而非常显着。

谁承担了影响?

- 用户:应用程序漏洞利用中的主要受害者(例如,Slope 钱包、DEXX、Solareum)和供应链攻击(例如,io.net、Parcl),损失了钱包或流动性池中的资金。

- 协议/DAO:在某些情况下吸收了损失(例如,Solend 的 126 万美元、Raydium 的赔偿)或关闭(例如,Cashio、Nirvana)。

- 生态系统范围:网络级攻击和核心协议漏洞中断了所有用户、dApp 和验证器,SOL 价格下跌导致了间接损失。

- 缓解措施:Wormhole (Jump Crypto)、Pump.fun 和 Banana Gun 等协议全额报销了用户,而其他协议(例如,Raydium、OptiFi)通过国库或团队资金部分补偿了用户。

Solana 安全响应的演变

Solana 的安全响应随着时间的推移得到了改善,更快的事件响应时间、更强大的补救策略和全生态系统范围的增强就证明了这一点。

事件响应速度

应用程序漏洞利用

- 早期事件 (2022):响应时间从几小时到几天不等(例如,Wormhole 在几小时内得到了修补,Cashio 在同一天关闭,但没有恢复)。

- 后期事件 (2024–2025):几分钟到几小时(例如,Pump.fun 在 < 1 小时内停止了交易,Banana Gun 在几分钟内关闭了机器人,Loopscale 在同一天暂停了市场)。

- 趋势:通过实时监控和社区警报增强了检测(例如,CertiK、ZachXBT)。

供应链攻击

- 由于外部检测,响应迅速(例如,Web3.js 在约 5 小时内弃用了软件包)。

- 趋势:改善了与第三方提供商(例如,Cloudflare、npm)的协调。

网络级攻击

- 早期事件 (2021–2022):由于验证器协调挑战,长时间中断(Grape 协议中断 17 小时,Candy Machine 中断 7 小时)。

- 后期事件 (2023–2024):通过更好的反 DDoS 措施在几分钟内(Jito)或几小时内(Phantom)得到缓解。没有中断。

- 趋势:更强大的基础设施弹性。

核心协议漏洞

- 早期事件 (2020–2022):中断持续 4.5–9 小时(例如,Turbine 错误、Durable Nonce 错误)。

- 后期事件 (2024):5 小时恢复(JIT 缓存错误)和先发制人的修补(ELF 地址对齐,没有中断)。

- 趋势:更快的补丁部署和私下披露协议。

补救策略

应用程序漏洞利用

- 早期:补救措施有限,一些协议关闭(例如,Cashio、Nirvana)。

- 后期:强大的修复(例如,Wormhole 的签名验证,Raydium 的多重签名升级)和补偿计划(例如,Pump.fun、Banana Gun)。

- 趋势:越来越关注审计、预言机安全和特权访问控制。

供应链攻击

- 为第三方账户实施了 2FA(例如,.web3.js)和软件包监控 (Web3.js)。

- 趋势:更加强调保护外部依赖项。

网络级攻击

- 反机器人措施(例如,Metaplex 的机器人惩罚)和反 DDoS 保护(例如,Jito、phantom)。

- 趋势:主动基础设施加固。

核心协议漏洞

- 针对特定错误的补丁(例如,Turbine 去重、JIT 缓存修复)和长期升级(例如,QUIC 采用)。

- 趋势:更快的补丁周期和生态系统协调。

全生态系统范围的改进

- 审计:2022 年后强制执行(例如,Cashio 未经审计的崩溃突出了风险)。

- 漏洞赏金:在多个事件中提供(例如,Wormhole 的 1000 万美元、Raydium 的 10% 赏金),Crema 的 160 万美元是一个显着的支出。

- 社区监督:安全公司(CertiK、SlowMist)和个人(ZachXBT)增强了检测。

- 验证器协调:针对核心协议事件进行了改进,缩短了重启时间(例如,JIT 缓存错误为 5 小时,而 Turbine 错误为 9 小时)。

- 第三方安全:在 2024 年供应链攻击后得到加强(例如,Cloudflare、npm)。

结论

Solana 的安全历史反映了一个具有快速增长的生态系统的高吞吐量区块链的挑战。由于 dApp 漏洞,应用程序漏洞利用占据主导地位,而供应链攻击和核心协议漏洞突出了新兴的和系统性风险。总财务损失总计约 ~6 亿美元,其中 ~4.69 亿美元通过报销、恢复和协议干预得到缓解,导致净

- 原文链接: helius.dev/blog/solana-h...

- 登链社区 AI 助手,为大家转译优秀英文文章,如有翻译不通的地方,还请包涵~